مقدمه

با دوره ی آموزش امنیت شبکه (Network Security) از وبسایت پی وی لرن همراه هستیم.

در این قسمت Application Gateway ، ساکس یا SOCKS به همراه Transparent و مباحث مربوط دیگر بررسی خواهیم نمود.

Application Gateways

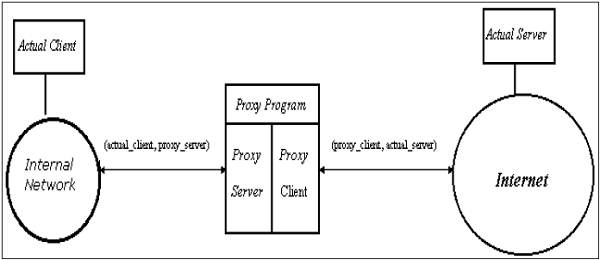

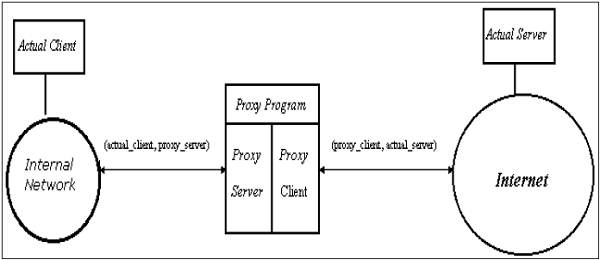

یک Application Gateway به عنوان یک گره رله برای ترافیک سطح برنامه عمل می کند. آن ها بسته های ورودی و خروجی را رهگیری می کنند ، پروکسی هایی را که اطلاعات را کپی و ارسال می کنند از طریق دروازه اجرا می کنند و به عنوان سرور پروکسی کار می کنند، از هرگونه ارتباط مستقیم بین سرور یا مشتری قابل اعتماد و یک هاست غیر قابل اعتماد جلوگیری می کنند.

پروکسی ها کاربرد ویژه ای دارند. آن ها می توانند بسته های موجود در لایه Application مدل OSI را فیلتر کنند.

Application-specific Proxies چیست ؟

Application-specific Proxies چیست

Application-specific Proxies چیست ؟ یک Application-specific Proxies، بسته های تولید شده توسط تنها اپلیکیشن خاص را که آن ها برای کپی، فوروارد و فیلتر طراحی شده اند، می پذیرد. به عنوان مثال ، فقط یک پروکسی Telnet می تواند ترافیک Telnet را کپی ، فوروارد و فیلتر کند.

اگر یک شبکه فقط به یک application-level gateway متکی باشد، بسته های ورودی و خروجی نمی توانند به خدماتی که هیچ تنظیم پروکسی ندارند دسترسی پیدا کنند. به عنوان مثال ، اگر یک دروازه پروکسی FTP و Telnet را اجرا کند، فقط بسته های ایجاد شده توسط این سرویس ها می توانند از دیوار آتش عبور کنند. تمام خدمات دیگر مسدود شده اند.

Application-level Filtering

یک application-level proxy gateway، بسته های جداگانه را به جز کپی کردن آن ها و فوروارد کورکورانه، آن ها را از طریق دروازه، بررسی و فیلتر می کند. پراکسی های مخصوص برنامه، هر بسته ای را که از طریق دروازه می گذرد ، بررسی می کنند و محتویات بسته را از طریق لایه اپلیکیشن تأیید می کنند. این پروکسی ها می توانند انواع خاصی از دستورات یا اطلاعات را در پروتکل های برنامه فیلتر کنند.

دروازه های اپلیکیشن می توانند اقدامات خاصی از انجام کار را محدود کنند. به عنوان مثال ، می توان از این دروازه پیکربندی شد تا کاربران از اجرای دستور “FTP put” جلوگیری کنند. این می تواند از تغییر اطلاعات ذخیره شده روی سرور توسط یک مهاجم جلوگیری کند.

Transparent

اگرچه application-level gateway می تواند شفاف باشد ، بسیاری از پیاده سازی ها قبل از دسترسی کاربران به یک شبکه غیر قابل اعتماد، به احراز هویت کاربر احتیاج دارند، فرایندی که باعث کاهش شفافیت واقعی می شود. اگر کاربر از شبکه داخلی یا اینترنت باشد، احراز هویت ممکن است متفاوت باشد. برای یک شبکه داخلی، یک لیست ساده از آدرس های IP، می تواند اجازه ی اتصال به برنامه های خارجی را دهد. اما از طرف اینترنت باید احراز هویت شدیدی را اجرا کرد.

یک دروازه برنامه در واقع بخش های TCP بین دو اتصال TCP را در دو جهت (Client ↔ Proxy ↔ Server) پخش می کند.

برای بسته های خروجی ، دروازه ممکن است آدرس IP منبع را با آدرس IP خاص خود جایگزین کند. این فرآیند به عنوان (Network Address Translation (NAT گفته می شود. این اطمینان را می دهد که آدرس های IP داخلی به وسیله اینترنت افشا نمی شوند.

Circuit-Level Gateway

circuit-level gateway یک راه حل واسطه ای بین فیلتر بسته و دروازه اپلیکیشن است. در لایه transport اجرا می شود و از این رو می تواند به عنوان پروکسی برای هر کاربردی عمل کند.

مشابه دروازه اپلیکیشن، circuit-level gateway همچنین اتصال end-to-end TCP را در سرتاسر دروازه مجاز نمی کند. این دو اتصال TCP را تنظیم می کند و بخش های TCP را از یک شبکه به شبکه دیگر ریلایز می کند. اما، اپلیکیشن دیتا مانند application gateway را بررسی نمی کند. از این رو ، بعضاً آن را “Pipe Proxy” می نامند.

در ادامه ساکس یا SOCKS رو داریم.

SOCKS

(SOCKS (RFC 1928 به یک circuit-level gateway اشاره دارد. این یک مکانیزم پروکسی شبکه است که میزبان از یک طرف سرور SOCKS را قادر می سازد بدون نیاز به دسترسی مستقیم به IP، به میزبان های طرف دیگر دسترسی کامل داشته باشند. مشتری در فایروال به سرور SOCKS متصل می شود. سپس مشتری برای استفاده از روش احراز هویت، وارد مذاكره می شود و با روش انتخاب شده ، احراز هویت می كند.

کلاینت درخواست رله ی اتصال را به سرور SOCKS ارسال می کند، حاوی آدرس IP مورد نظر و پورت transport. سرور پس از بررسی این که مشتری معیارهای اصلی فیلتر را رعایت می کند، درخواست را می پذیرد. سپس، به نمایندگی از کلاینت، دروازه اتصال به هاست غیر قابل اعتماد درخواست شده را باز می کند و سپس TCP handshakingرا کنترل می کند.

سرور SOCKS به مشتری اطلاع می دهد و در صورت موفقیت، شروع به انتقال اطلاعات بین دو اتصال می کند. Circuit level gateway هنگامی استفاده می شوند که سازمان به کاربران داخلی اعتماد می کند و نمی خواهد محتویات یا داده های برنامه ارسال شده در اینترنت را بازرسی کند.

با ساکس یا SOCKS این جلسه رو هم به پایان می رسونیم.

کلام پایانی

Application Gateway ، ساکس یا SOCKS رو در این قسمت بیان کردیم و همچنین Circuit-Level Gateway و غیره که از مباحث آموزش امنیت شبکه است رو داشتیم.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس