مقدمه

با دوره ی آموزش امنیت شبکه (Network Security) از وبسایت پی وی لرن همراه هستیم.

با کنترل دسترسی یا Access Control در هر شبکه ای، کوچک یا بزرگ، به صورت عمومی یا خصوصی می توان دسترسی ها را کنترل و یا محدود کنیم. با این روش یک گام بسیار بزرگ و موثر در جلوگیری از به وجود آمدن مشکلات امنیتی خواهیم داشت. چون با این کار می توانیم دسترسی عموم به شبکه را محدود نموده و فقط به افراد و دستگاه های تعریف شده و مجاز اجازه ی اتصال به شبکه را دهیم. بنابراین در این قسمت کنترل دسترسی یا Access Control و مباحث مربوط به آن از جمله امنیت دسترسی به دستگاه های شبکه، احراز هویت مبتنی بر پسورد و روش های centralized authentication غیره رو بیان خواهیم نمود.

کنترل دسترسی یا Access Control – امنیت شبکه

کنترل دسترسی یا Access Control به شبکه روشی است برای افزایش امنیت یک شبکه خصوصی سازمانی با محدود کردن دسترسی به منابع شبکه برای پایان دادن به دستگاه هایی که مطابق با خط مشی امنیتی سازمان هستند. یک طرح کنترل دسترسی به شبکه معمولی از دو مؤلفه اصلی مانند Restricted Access و Network Boundary Protection تشکیل شده است.

Restricted Access یا دسترسی محدود، به دستگاه های شبکه از طریق احراز هویت کاربر و کنترل مجوز که وظیفه شناسایی و احراز هویت کاربران مختلف به سیستم شبکه را دارد، حاصل می شود. Authorization فرایند اعطا یا انکار مجوزهای دسترسی خاص به یک منبع حفاظت شده است.

Network Boundary Protection اتصال منطقی به داخل و خارج از شبکه را کنترل می کند. به عنوان مثال ، می توان چندین فایروال را برای جلوگیری از دسترسی غیرمجاز به سیستم های شبکه مستقر کرد. همچنین می توان از فناوری های تشخیص و جلوگیری از نفوذ برای دفاع در برابر حملات از طریق اینترنت استفاده کرد.

در این بخش، روش های شناسایی و احراز هویت کاربر برای دسترسی به شبکه و به دنبال آن انواع مختلف فایروال و سیستم های تشخیص نفوذ را مورد بحث قرار خواهیم داد.

امنیت دسترسی به دستگاه های شبکه

محدود کردن دسترسی به دستگاه های موجود در شبکه یک گام بسیار اساسی برای امنیت شبکه است. از آن جا که دستگاه های شبکه شامل تجهیزات ارتباطی و همچنین تجهیزات محاسباتی هستند، به خطر انداختن این ها به طور بالقوه می تواند کل شبکه و منابع آن را از بین ببرد.

به طور متناقض ، بسیاری از سازمان ها امنیت عالی را برای سرورها و برنامه های خود ایجاد می کنند اما ارتباط دستگاه های شبکه را با امنیت احتیاطی رها می کنند.

جنبه مهم امنیت دستگاه شبکه کنترل دسترسی و مجوز است. پروتکل های بسیاری برای پاسخگویی به این دو مورد و افزایش امنیت شبکه به سطوح بالاتر تهیه شده اند.

Authentication و Authorization کاربر

authentication کاربر برای کنترل دسترسی به سیستم های شبکه، به ویژه دستگاه های زیرساخت شبکه ضروری است. احراز هویت دارای دو جنبه است: احراز هویت دسترسی عمومی و مجوز عملکرد.

احراز هویت دسترسی عمومی (General access authentication) روشی است برای کنترل این که آیا کاربر خاص “هر نوع” از حق دسترسی به سیستم مورد نظر، که می خواهد به آن متصل شود، برخوردار است. معمولاً ، این نوع دسترسی با كاربر با داشتن یک “account” با آن سیستم همراه است. Authorization با “rights” (حقوق) کاربر شخصی سرو کار دارد. به عنوان مثال ، تصمیم می گیرد که کاربر پس از تأیید اعتبار چه کاری بتواند انجام دهد ؛ ممکن است کاربر مجاز به پیکربندی دستگاه باشد یا فقط داده ها را مشاهده کند.

احراز هویت کاربر به عواملی بستگی دارد که شامل چیزی است که او می داند (پسورد) ، چیزی که او دارد (cryptographic token) یا چیزی که او هست (بیومتریک). استفاده از بیش از یک عامل برای شناسایی و احراز هویت، زمینه احراز هویت Multifactor را فراهم می کند.

احراز هویت مبتنی بر پسورد

در حداقل سطح، تمام دستگاه های شبکه باید احراز هویت نام کاربری را داشته باشند. رمز عبور باید غیر بدیهی باشد (حداقل ۱۰ نویسه ، الفبای مختلط ، اعداد و نمادها).

در صورت دسترسی از راه دور توسط کاربر، باید از متدی استفاده شود تا اطمینان حاصل شود که نام کاربری و کلمه عبور در شبکه به صورت قابل خواندن منتقل نمی شود. همچنین گذرواژهها را نیز باید با فرکانس معقول تغییر داد.

در ادامه روش های centralized authentication رو خواهیم داشت.

روش های centralized authentication

سیستم احراز هویت مبتنی بر دستگاه های شخصی ، یک معیار کنترل دسترسی اصلی را ارائه می دهد. با این وجود ، هنگامی که شبکه تعداد زیادی دستگاه با تعداد زیادی کاربر دارد که به این دستگاه ها دسترسی دارند ، یک روش احراز هویت متمرکز مؤثرتر و کارآمدتر در نظر گرفته می شود.

به طور سنتی ، احراز هویت متمرکز (روش های centralized authentication) برای حل مشکلات موجود در دسترسی به شبکه از راه دور مورد استفاده قرار گرفت. در سیستم های (Remote Access Systems (RAS، مدیریت کاربران در دستگاه های شبکه عملی نیست. قرار دادن کلیه اطلاعات کاربر در کلیه دستگاه ها و سپس به روز کردن آن اطلاعات ، کابوسی اداری است.

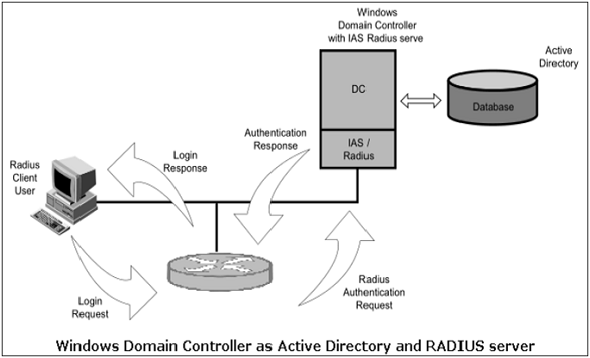

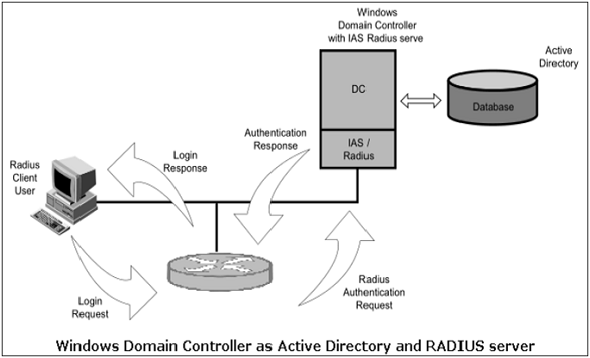

سیستم های centralized authentication مانند RADIUS و Kerberos این مشکل را حل می کنند. این روش های متمرکز اجازه می دهد تا اطلاعات کاربر در یک مکان ذخیره و مدیریت شود. این سیستم ها معمولاً می توانند یکپارچه با سایر برنامه های مدیریت حساب کاربری مانند فهرست های فعال Microsoft یا فهرست های LDAP یکپارچه شوند. بیش تر سرورهای RADIUS می توانند با پروتکل RADIUS عادی با سایر دستگاه های شبکه ارتباط برقرار کرده و سپس به اطلاعات حساب ذخیره شده در دایرکتوری ها با اطمینان دسترسی پیدا کنند.

روش های centralized authentication – کنترل دسترسی یا Access Control – امنیت شبکه

به عنوان مثال ، سرور (Internet Authentication Server (IAS برای ارائه احراز هویت متمرکز برای کاربران دستگاه ها ، از RADIUS و Active Directory استفاده می کند. همچنین تضمین می کند که اطلاعات حساب کاربری با حساب های دامنه مایکروسافت یکپارچه شده است. نمودار فوق یک کنترل کننده دامنه ویندوز را نشان می دهد که به عنوان سرور اکتیو دایرکتوری و یک سرور RADIUS کار می کند تا عناصر شبکه را در یک دامنه Active Directory تأیید کند.

لیست های کنترل دسترسی

بسیاری از دستگاه های شبکه را می توان با لیست های دسترسی پیکربندی کرد. این لیست ها نام های میزبان یا آدرس های IP را مشخص می کنند که اجازه دسترسی به دستگاه را دارند. به عنوان مثال، محدود کردن دسترسی به تجهیزات شبکه از IP به غیر از سرپرست شبکه.

این امر در نتیجه از هر نوع دسترسی غیرمجاز محافظت می کند. این نوع لیست های دسترسی به عنوان آخرین دفاع مهم عمل می کنند و می توانند در برخی از دستگاه ها با قواعد مختلف برای پروتکل های دسترسی مختلف کاملاً قدرتمند باشند.

مبحث کنترل دسترسی یا Access Control رو به پایان می رسونیم.

کلام پایانی

کنترل دسترسی یا Access Control با محدود کردن دسترسی ها منجر به امنیت در هر نوع شبکه ای خواهد شد. در این بخش اکسس پوینت و مباحث مربوطه از جمله امنیت دسترسی به دستگاه های شبکه، احراز هویت مبتنی بر پسورد و روش های centralized authentication غیره که از مباحث امنیت شبکه هستش، رو بیان نمودیم. استادان گرامی امیدوارم مباحث امنیت شبکه مفید واقع شده باشه. در ادامه Firewall رو از وب سایت آموزشی پی وی لرن دنبال خواهیم نمود. با ما همراه باشید.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس