مقدمه

با دوره ی آموزش امنیت شبکه (Network Security) از وبسایت پی وی لرن همراه هستیم.

در بخش آخر از جلسات امنیت در لایه پیوند داده یا Data Link الگوریتم (Wired Equivalent Privacy (WEP ، اقدامات امنیتی در Wireless LAN و سایر موضوعات مربوطه رو بررسی خواهیم نمود.

لایه Data Link – امنیت شبکه

حمله به Wireless LAN

حملات معمولی که در Wireless LAN انجام می شود، عبارتند از:

Eavesdropping – مهاجم به طور انفعالی داده های شبکه های بی سیم را، برای از جمله اعتبار احراز هویت ، کنترل می کند.

Masquerading – مهاجم یک کاربر مجاز را جعل می کند و دسترسی و امتیازاتی را در شبکه های بی سیم بدست می آورد.

Traffic Analysis – مهاجم برای شناسایی الگوهای ارتباطی و شرکت کنندگان، از طریق شبکه های بی سیم نظارت می کند.

Denial of Service – مهاجم محدودیت یا مانع استفاده طبیعی یا مدیریت شبکه های بی سیم یا دستگاه های شبکه می شود.

Message Modification/Replay – مهاجم با حذف ، افزودن ، تغییر یا دوباره سفارشی کردن آن ، پیام صحیح ارسال شده از طریق شبکه های بی سیم را تغییر داده یا replie می دهد.

در ادامه اقدامات امنیتی در Wireless LAN رو توضیح می دیم.

اقدامات امنیتی در Wireless LAN

اقدامات امنیتی ابزاری برای شکست حملات و مدیریت خطرات شبکه است. این ها اقدامات مدیریتی ، عملیاتی و فنی شبکه می باشند. ما در زیر اقدامات فنی اتخاذ شده برای اطمینان از محرمانه بودن ، در دسترس بودن و یکپارچگی داده های منتقل شده از طریق wireless LAN ها را توصیف می کنیم.

در wireless LAN ها، تمام AP ها باید پیکربندی شوند تا امنیت را از طریق رمزگذاری و احراز هویت کلاینت تأمین کنند. انواع طرح های مورد استفاده در wireless LAN برای تأمین امنیت (اقدامات امنیتی در Wireless LAN) به شرح زیر است.

(Wired Equivalent Privacy (WEP

این یک الگوریتم رمزگذاری است که به منظور اطمینان از wireless network ها در استاندارد ۸۰۲٫۱۱ ساخته شده است. رمزگذاری WEP از رمزنگاری (stream cipher) رمز جریانی (RC4 (Rivest Cipher 4 با کلیدهای ۴۰ بیتی / ۱۰۴ بیتی و بردار اولیه ۲۴ بیتی استفاده می کند. همچنین می تواند احراز هویت نهایی را ارائه دهد.

با این حال ، ضعیف ترین مکانیسم امنیتی رمزنگاری است ، زیرا نقص هایی در رمزگذاری WEP کشف شده است. WEP همچنین پروتکل احراز هویت ندارد. از این رو استفاده از WEP بسیار توصیه نمی شود.

۸۰۲٫۱۱i Protocol

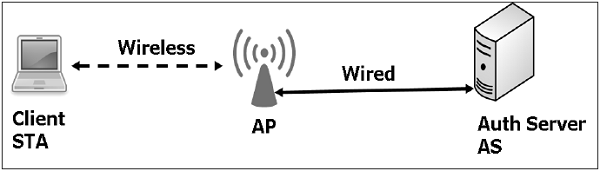

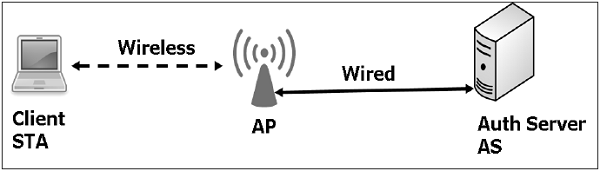

در این پروتکل فرم های متعدد و قوی تر رمزگذاری امکان پذیر است. این برنامه، جایگزین برنامه ضعیف WEP شده است. این مکانیسم توزیع کلید را فراهم می کند. در هر ایستگاه از یک کلید پشتیبانی می کند و برای همه از همان کلید استفاده نمی کند. از سرور احراز هویت جدا از نقطه دسترسی استفاده می کند.

IEEE802.11i دستورالعمل استفاده از پروتکلی به نام Counter mode با (CBC-MAC Protocol (CCMP را صادر می کند. CCMP محرمانه و صداقت داده های منتقل شده و صحت ارسال کننده را تأمین می کند. این مبتنی بر (block cipher) یا رمز قطعه ای

(Advanced Encryption Standard (AES است.

پروتکل IEEE802.11i دارای چهار مرحله عملیاتی است.

802.11i Protocol

STA و AP ارتباط برقرار می کنند و قابلیت های امنیتی متقابل مانند الگوریتم های پشتیبانی شده را کشف می کنند.

STA و AS متقابلاً تأیید شده و (Master Key (MK را با هم تولید می کنند. AP به عنوان “pass through” عمل می کند.

STA دستگاه های (Pairwise Master Key (PMK است. AS همان PMK را استخراج کرده و به AP ارسال می کند.

STA و AP از PMK برای استخراج (Temporal Key (TK استفاده می کنند تا برای رمزگذاری پیام و یکپارچگی داده ها استفاده شوند.

سایر استانداردها

(Wi-Fi Protected Access (WPA – این پروتکل اکثرا استاندارد IEEE 802.11i را پیاده سازی می کند. این قبل از IEEE 802.11i وجود داشته و از الگوریتم RC4 برای رمزگذاری استفاده می کند. دو حالت عملکرد دارد. در حالت “Enterprise”، می تواند WPA از پروتکل احراز هویت ۸۰۲٫۱x برای برقراری ارتباط با سرور احراز هویت استفاده می کند ، و از این رو (pre-master keys (PMK مخصوص ایستگاه کلاینت است. در حالت “Personal” ، از ۸۰۲٫۱x استفاده نمی کند ، همان طور که برای محیط های LAN بی سیم

(Small Office Home Office (SOHO استفاده می شود ، PMK با یک کلید پیش اشتراک شده جایگزین می شود.

WPA همچنین شامل یک بررسی یکپارچگی sound message است که جایگزین (Cyclic Redundancy Check (CRC است که توسط استاندارد WEP استفاده شده است.

WPA2 – WPA2 جایگزین WPA شد. WPA2 تمام عناصر اجباری طرح IEEE 802.11i را پیاده سازی می کند. به ویژه ، این شامل پشتیبانی اجباری از CCMP ، یک حالت رمزگذاری مبتنی بر AES با امنیت قوی است. بنابراین ، در مورد حملات ، WPA2 / IEEE802.11i راه حل های مناسبی را برای دفاع در برابر ضعف های WEP ، حملات مرد میانی ، جعل بسته های جعلی و حمله replay ارائه می دهد. با این حال ، حمله DoS به درستی مورد خطاب قرار نمی گیرد و هیچ پروتكل محكمی برای متوقف كردن چنین حملاتی اساساً وجود ندارد زیرا این گونه حملات لایه فیزیكی مانند دخالت در باند فرکانس را هدف قرار می دهند.

خلاصه ی مطالب

اگر شبکه شما از اترنت به عنوان پروتکل لایه ۲ استفاده نمی کند، ممکن است برخی از این حملات کاربردی نباشد، اما احتمالی وجود دارد که چنین شبکه ای در برابر انواع مختلف حملات آسیب پذیر باشد.

امنیت فقط به اندازه ضعیف ترین لینک قدرت دارد. وقتی صحبت از شبکه می شود ، لایه ۲ می تواند یک لینک بسیار ضعیف باشد. اقدامات امنیتی لایه ۲ ذکر شده در این بخش مسیری طولانی را برای محافظت از شبکه در برابر انواع حملات طی می کند.

کلام پایانی

دوستان متشکریم از همراهیتون. در ۵ جلسه امنیت لایه پیوند داده از مباحث امنیت شبکه رو بررسی نمودیم. و در این جلسه با الگوریتم (Wired Equivalent Privacy (WEP و اقدامات امنیتی در Wireless LAN و غیره آشنا شدیم. در جلسات بعد امنیت شبکه رو ادامه می دهیم.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس