مقدمه

با دوره ی آموزش امنیت شبکه (Network Security) از وبسایت پی وی لرن همراه هستیم.

در این بخش از آموزش قصد داریم لایه Data Link یا پیوند داده رو بررسی کنیم و همچنینی نکات امنیتی در لایه Data Link رو بیان نماییم. این آموزش در ۵ قسمت ارائه می شود.

لایه Data Link یا پیوند داده – امنیت شبکه

تا این جا دیدیم که رشد سریع اینترنت نگرانی های عمده ای را برای امنیت شبکه ایجاد کرده است.

روش های مختلفی برای تأمین امنیت در لایه های application, transport یا network در یک شبکه ایجاد شده است.

بسیاری از سازمان ها اقدامات امنیتی را در لایه های بالاتر OSI انجام می دهند ، از لایه اپلیکیشن تا لایه IP. به طور کلی نبود امنیت در لایه های شبکه می تواند شبکه را

در معرض انواع حملات و سازش ها قرار دهد.

در این فصل ، در مورد مشکلات امنیتی در Data Link Layer و روش های مقابله با آن ها صحبت خواهیم کرد. بحث ما روی شبکه اترنت متمرکز خواهد شد.

بنابراین با بیان نکات امنیتی در لایه Data Link آغاز می کنیم.

نکات امنیتی در لایه Data Link

لایه Data Link یا پیوند داده در شبکه های اترنت بسیار مستعد حمله است.

شایع ترین حملات عبارتند از:

ARP Spoofing

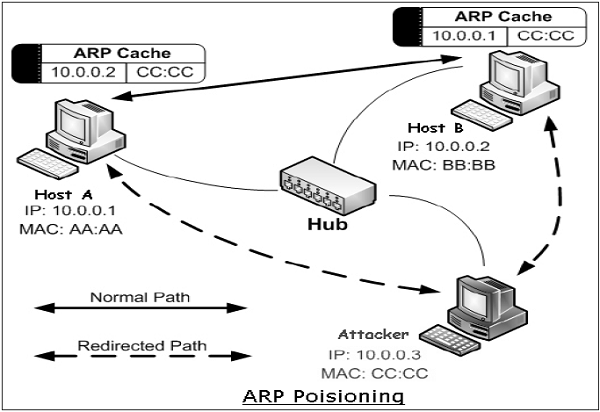

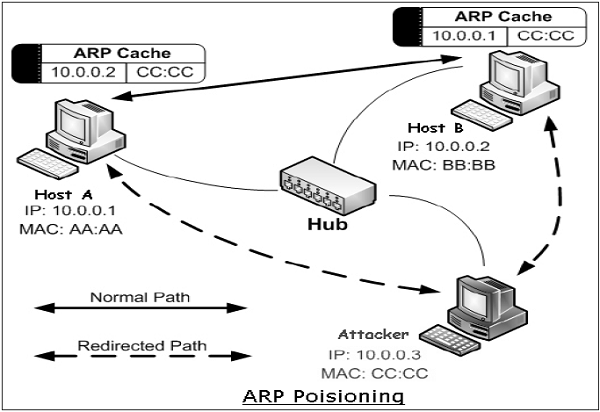

(Address Resolution Protocol (ARP پروتکلی است که برای مپ یک آدرس IP به آدرس دستگاه فیزیکی قابل تشخیص در اترنت محلی استفاده می شود. هنگامی که ماشین میزبان برای یافتن آدرس IP باید یک آدرس (Media Access Control (MAC را پیدا کند ، درخواست ARP را پخش می کند. میزبان دیگری که آدرس IP دارد ، یک پیام

پاسخ ARP را با آدرس فیزیکی خود ارسال می کند.

هر دستگاه میزبان در شبکه یک جدول با نام “ARP cache” را نگه می دارد.

table یا جدول، آدرس IP و آدرس های MAC مرتبط با میزبان دیگر در شبکه را در خود جای داده است.

از آن جا که ARP یک پروتکل stateless (بدون وضعیت) است ، هر بار که میزبان پاسخ ARP را از میزبان دیگر دریافت می کند ، حتی اگر درخواست ARP ارسال نکرده باشد ، می پذیرد که ورودی ARP را وارد کرده و ARP cache خود را به روز کند. روند تغییر cache ARP میزبان مورد نظر با ورودی جعلی معروف به ARP poisoning یا ARP spoofing می باشد.

ARP spoofing ممکن است به یک مهاجم اجازه دهد تا به صورت میزبان مجاز در آید و سپس فریم های داده را در شبکه قطع می کند، آن ها را تغییر داده یا متوقف کند.

غالباً از این حمله برای انجام حملات دیگر مانند man-in-the-middle, session hijacking یا denial of service استفاده می شود.

نکات امنیتی در لایه Data Link

MAC Flooding

هر سوئیچ در اترنت دارای (Content-Addressable Memory (CAM است که آدرس های MAC سوئیچ شماره پورت و سایر اطلاعات را ذخیره می کند . جدول اندازه ای ثابت دارد. در حمله MAC Flooding، مهاجم با استفاده از بسته های جعلی ARP در زمان کمی جدول آدرسهای MAC سوئیچ (Switch) را پر خواهد کرد.

هنگامی که جدول آدرسهای MAC سوئیچ پر شد، سوئیچ، شبیه هاب عمل می کند و بنابراین تمامی فزیم ها مانند ارتباطات Broadcast به تمامی پورتها ارسال خواهد شد. مهاجمی که در همان شبکه قرار دارد ، اکنون تمام فریم هایی را که فقط برای یک هاست خاص در نظر گرفته شده بود، دریافت می کند.

Port Stealing

سوئیچ های اترنت توانایی یادگیری و اتصال آدرس های MAC به پورت ها را دارند. هنگامی که یک سوئیچ، ترافیک را از پورت با آدرس MAC source دریافت می کند،

شماره

پورت و آن آدرس MAC را به هم متصل می کند.

حمله Port Stealing از این توانایی سوئیچ ها سوء استفاده می کند. مهاجم سوییچ را با فریم های ARP جعلی با آدرس MAC میزبان مورد نظر به عنوان آدرس منبع پر می کند. سوئیچ با این اعتقاد که میزبان مورد نظز در پورت است ، که در واقع یک مهاجم متصل است، فریب می خورد.

اکنون کلیه داده های در نظر گرفته شده برای هاست مورد نظر به پورت سوئیچ مهاجم ارسال می شود و نه به میزبان هدف. بنابراین ، مهاجم اکنون تمام فریم هایی را که

در واقع فقط برای میزبان مشخص شده تعریف شده بود، دریافت می کند.

DHCP Attacks

(Dynamic Host Configuration Protocol (DHCP یک پروتکل datalink نیست ،

اما راه حل های حملات DHCP نیز برای خنثی کردن حملات لایه ۲ مفید است.

DHCP برای اختصاص پویا آدرس IP به رایانه ها برای یک دوره زمانی خاص استفاده می شود. حمله به سرورهای DHCP با ایجاد denial of service در شبکه یا جعل هویت

سرور DHCP امکان پذیر است.

در حمله DHCP starvation، مهاجم از تمام آدرس های DHCP موجود درخواست می کند.

این امر منجر به denial of service به میزبان مجاز در شبکه می شود.

در حمله DHCP spoofing، مهاجم می تواند یک rogue DHCP server مستقر کند تا آدرس را به کلاینت ارائه دهد. در این جا ، مهاجم می تواند gateway پیش فرض rouge را با پاسخ های DHCP به ماشین های میزبان ارائه دهد. فریم های داده از میزبان اکنون به rouge gateway یی هدایت می شوند که در آن مهاجم می تواند تمام بسته ها را

رهگیری کند و به دروازه واقعی پاسخ دهد یا آن ها را دراپ کند.

کلام پایانی

بررسی لایه Data Link یا پیوند داده و نکات امنیتی در لایه Data Link رو در این بخش آغاز نمودیم.

شایع ترین حملات به این لایه را نیز داشتیم.

در ادامه به ابعاد بیش تری از لایه Data Link یا پیوند داده می پردازیم.

با آموزش امنیت شبکه همراه باشید.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس