مقدمه

با دوره ی آموزش امنیت شبکه (Network Security) از وبسایت پی وی لرن همراه هستیم.

(Security Association (SA در IPsec و پارامترهای SA از مجمو عه ی امنیت شبکه رو در این قسمت که بخش آخر بررسی امنیت در لایه ی شبکه است، مورد بررسی قرار خواهیم داد. در ابتدا (Security Association (SA در IPsec رو خواهیم داشت.

لایه شبکه – امنیت شبکه

(Security Association (SA در IPsec

(Security Association (SA بنیان ارتباط IPsec است. ویژگی های SA عبارتند از:

- قبل از ارسال داده ها ، یک ارتباط مجازی بین نهاد فرستنده و فرد دریافت کننده با نام “(Security Association (SA” برقرار می شود.

- IPsec گزینه های بسیاری برای انجام رمزگذاری شبکه و احراز هویت در اختیار شما قرار می دهد. هر اتصال IPsec می تواند رمزنگاری ، یکپارچگی ، احراز هویت یا هر سه سرویس را ارائه دهد. وقتی سرویس امنیتی تعیین می شود ، دو نهاد IPsec باید دقیقاً الگوریتم های مورد استفاده را مشخص کنند (برای مثال ، DES یا ۳DES برای رمزگذاری ؛ MD5 یا SHA-1 برای یکپارچگی). پس از تصمیم گیری در مورد الگوریتم ها ، دو دستگاه باید کلیدهای session را به اشتراک بگذارند.

- SA مجموعه ای از پارامترهای ارتباطی فوق است که رابطه ای بین دو یا چند سیستم برای ایجاد یک جلسه IPsec را برقرار می کند.

- SA از نظر ماهیت ساده است و از این رو دو SA برای ارتباطات دو جهته لازم است.

- SA توسط یک شماره (Security Parameter Index (SPI شناسایی می شود که در هدر پروتکل امنیتی وجود دارد.

- هر دو نهاد ارسال کننده و دریافت کننده اطلاعات وضعیت درباره SA را حفظ می کنند. این شبیه به نقاط پایانی TCP است که اطلاعات حالت را نیز حفظ می کند. IPsec مانند TCP ارتباط محور دارد.

حال به پارامترهای SA خواهیم پرداخت.

پارامترهای SA

هر SA به طور خاص با سه پارامتر زیر مشخص می شود. که در ادامه پارامترهای SA رو بررسی می نماییم.

(Security Parameters Index (SPI

- این یک ارزش ۳۲ بیتی است که به SA اختصاص داده شده است. این مورد برای تمایز بین SA های مختلف خاتمه یافته در همان مقصد و با استفاده از همان پروتکل IPsec استفاده می شود.

- هر بسته IPsec دارای یک هدر است که حاوی قسمت SPI است. SPI برای تهیه map بسته های دریافتی به SA ارائه شده است.

- SPI یک عدد تصادفی است که توسط فرستنده برای شناسایی SA به گیرنده تولید می شود.

آدرس IP مقصد

این می تواند آدرس IP روتر انتهایی باشد.

شناسه پروتکل امنیتی

این نشان می دهد که آیا این انجمن AH است یا ESP SA.

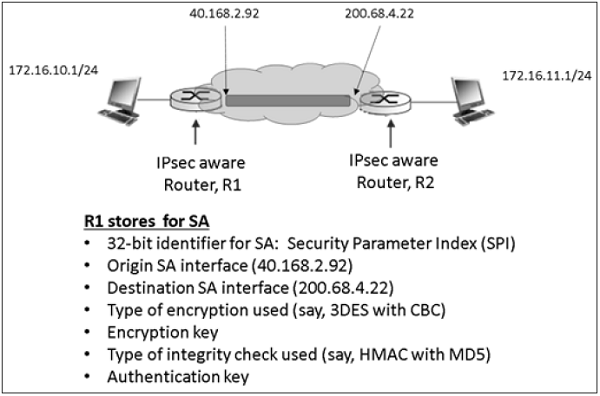

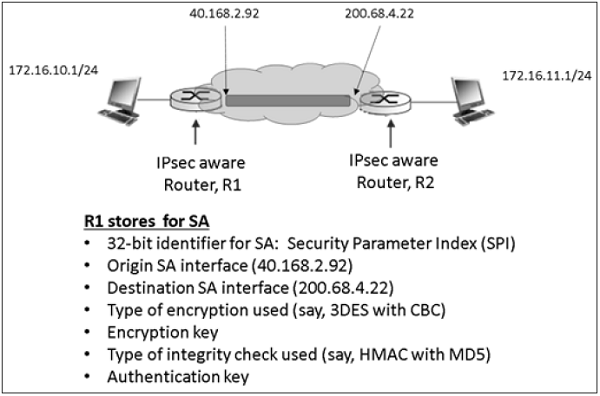

نمونه SA بین دو روتر درگیر در ارتباط IPsec در نمودار زیر نشان داده شده است.

پارامترهای SA

Security Administrative Databases

در IPsec ، دو پایگاه داده وجود دارد که پردازش داده های IPsec را کنترل می کنند. یکی (Security Association Database (SAD و دیگری (Security Policy Database (SPD است. هر نقطه پایانی (endpoint) که با استفاده از IPsec ارتباط برقرار کند باید SAD و SPD منطقی مجزا داشته باشد.

Security Association Database

در ارتباطات IPsec، نقطه پایانی (endpoint) حالت SA را در (Security Association Database (SAD نگه می دارد. هر ورودی SA در پایگاه داده SAD شامل نه پارامتر است که در جدول زیر نشان داده شده است.

| ردیف | پارامترها و توضیحات |

|---|

| ۱ | Sequence Number Counter این یک پارامتر ۳۲ بیتی است که در هدر های AH یا ESP ارائه می شود. |

| ۲ | Sequence Number Overflow Counter یک flag را برای جلوگیری از ارتباطات بیش تر با استفاده از SA خاص تنظیم می کند |

| ۳ | ۳۲-bit anti-replay window برای تعیین این که آیا یک بسته ورودی AH یا ESP یک replay است، استفاده می شود. |

| ۴ | Lifetime SA زمان حیات SA. فاصله زمانی است که پس از آن SA باید پایان یابد یا با SA جدیدی عوض شود. |

| ۵ | الگوریتم – AH در AH و کلید مرتبط استفاده می شود. |

| ۶ | الگوریتم – ESP Auth در قسمت احراز هویت هدر ESP استفاده می شود. |

| ۷ | ESP Encryption – الگوریتم در رمزگذاری ESP و اطلاعات کلیدی مرتبط با آن استفاده می شود. |

| ۸ | حالت عملکرد IPsec روش Transport یا tunnel |

| ۹ | (Path MTU(PMTU حداکثر واحد انتقال (maximum transmission unit) هر مسیر (برای جلوگیری از fragmentation) |

تمام ورودی های SA در SAD توسط سه پارامتر SA فهرست بندی می شوند: آدرس IP مقصد ، شناسه پروتکل امنیتی و SPI.(یا Destination IP address, Security Protocol Identifier, و SPI.)

Security Policy Database

SPD برای پردازش بسته های خروجی استفاده می شود. این امر در تصمیم گیری در مورد استفاده از ورودی های SAD کمک می کند. اگر هیچ ورودی SAD وجود نداشته باشد ، SPD برای ایجاد موارد جدید استفاده می شود.

هر ورودی SPD شامل:

- اشاره گر به SA فعال در SAD نگه داشته می شود.

- فیلد های انتخاب کننده – فیلد در بسته ورودی از لایه بالایی، برای تصمیم گیری در مورد IPsec استفاده می شود. انتخاب کنندگان می توانند شامل آدرس مبدا و مقصد ، شماره درگاه در صورت لزوم ، شناسه برنامه ، پروتکل ها و غیره باشند.

دیتاگرام IP خروجی برای گرفتن پارامترهای رمزگذاری از ورودی SPD به SA خاص می روند. دیتاگرام IPsec ورودی به طور مستقیم با استفاده از SPI / DEST IP / Protokol به SA صحیح می رسند و از آن جا ورودی SAD مرتبط را اکسترکت می کنند.

SPD همچنین می تواند ترافیکی را مشخص کند که باید IPsec را بایپس کند. SPD را می توان به عنوان یک فیلتر بسته در نظر گرفت که اقدامات تصمیم گیری در مورد فعال سازی فرآیندهای SA می باشد.

خلاصه ی مطالب

IPsec مجموعه ای از پروتکل ها برای امنیت اتصالات شبکه است. این یک مکانیسم پیچیده است، زیرا به جای تعریف ساده از یک الگوریتم رمزگذاری خاص و عملکرد احراز هویت ، فریم ورکی را فراهم می کند که امکان اجرای هر چیزی را که هر دو هدف برای ارتباط را امکان پذیر می سازد، فراهم کند.

(Authentication Header (AH و (Encapsulating Security Payload (ESP دو پروتکل ارتباطی اصلی هستند که توسط IPsec مورد استفاده قرار گرفته شده است. در حالی که AH فقط احراز هویت می کند ، ESP می تواند داده های منتقل شده بر روی connection را رمزگذاری و تأیید کند.

Transport Mode بدون ایجاد تغییر در هدر IP یک اتصال مطمئن بین دو نقطه انتهایی را فراهم می کند. Tunnel Mode کل payload IP packet را کپسوله می کند. هدر IP جدید را اضافه می کند. حالت دوم برای ایجاد یک VPN مرسوم استفاده می شود ، زیرا یک تونل ایمن مجازی را در سراسر یک اینترنت غیرقابل اعتماد فراهم می کند.

راهاندازی اتصال IPsec شامل انواع انتخاب رمزنگاری است. احراز هویت معمولاً در بالای یک هش رمزنگاری مانند MD5 یا SHA-1 ساخته می شود. الگوریتم های رمزگذاری DES ، ۳DES ، Blowfish و AES متداول هستند. الگوریتم های دیگر نیز ممکن است.

هر دو نقطه پایانی در حال برقراری ارتباط باید از مقادیر مخفی مورد استفاده در هش یا رمزگذاری مطلع شوند. کلیدهای دستی به مقادیر مخفی ورودی دستی در هر دو پایان نیاز دارند ، که احتمالاً توسط مکانیسم خارج از باند منتقل می شود ، و IKE (Internet Key Exchange) یک مکانیزم پیچیده برای انجام آنلاین است.

کلام پایانی

دوستان و کاربران وب سایت آموزشی پی وی لرن متشکریم که با جلسات آموزشی امنیت شبکه همراه هستید. در بخش آخر بررسی امنیت لایه Network به مرور (Security Association (SA در IPsec و پارامترهای SA و در آخر به Security Policy Database

پرداختیم. امیدارم جلسات مفید باشد. با ادامه ی مبحث آموزش امنیت شبکه همراه ما باشید.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس