مقدمه

با دوره ی آموزش امنیت شبکه (Network Security) از وبسایت پی وی لرن همراه هستیم.

در این قسمت روش های VLAN hopping از جمله حمله Double Tagging و switch spoofing رو داریم و در ادامه امنیت Wireless LAN رو بررسی خوواهیم نمود.

لایه Data Link – امنیت شبکه

حمله به VLAN و اقدامات پیشگیری

در حمله VLAN hopping، مهاجمی در یک VLAN می تواند به ترافیک سایر VLAN ها دسترسی پیدا کند که در حالت عادی قابل دسترسی نیستند. در هنگام برقراری ارتباط یک VLAN به دیگری، لایه ۳ دستگاه (روتر) را بایپس می کند ، بنابراین هدف ایجاد VLAN را شکست می دهد.

VLAN hopping با دو روش قابل انجام است. switch spoofing و double tagging.

Switch Spoofing

این می تواند زمانی رخ دهد که پورت سوئیچ، که حمله کننده متصل است ، در حالت “trunking” یا “auto-negotiation” می باشد. مهاجم به عنوان سوئیچ عمل می کند و هدر های کپسوله سازی ۸۰۲٫۱Q را با برچسب های VLAN برای VLAN های راه دور مورد نظر به فریم های خروجی خود اضافه می کند. سوئیچ گیرنده ، آن فریم ها را از سوئیچ ۸۰۲٫۱Q دریافت می کند ، تفسیر می کند ، و فریم ها را به داخل VLAN هدف منتقل می کند.

دو اقدام پیشگیرانه در برابر حملات Switch Spoofing ، تنظیم edge port ها در حالت دسترسی استاتیک و غیرفعال کردن auto-negotiation در همه پورت ها است.

حمله Double Tagging

در حمله Double Tagging ، مهاجمی که به پورت سوئیچ VLAN بومی متصل است ، دو برچسب VLAN را در هدر فریم آماده می کند. اولین برچسب مربوط به native VLAN و دومین برای target VLAN است. هنگامی که اولین سوئیچ فریم های حمله کننده را دریافت می کند ، اولین برچسب را حذف می کند زیرا فریم های native VLAN بدون تگ در trunk port ارسال می شوند.

- از آن جا که برچسب دوم هرگز توسط اولین سوئیچ حذف نمی شود، سوئیچ گیرنده برچسب باقی مانده را به عنوان مقصد VLAN معرفی می کند و فریم ها را به سمت میزبان مورد نظر در آن VLAN منتقل می کند. حمله double tagging از مفهوم native VLAN بهره می برد. از آن جا که VLAN 1 به عنوان VLAN پیش فرض برای دسترسی پورت ها و به صورت پیش فرض native VLAN در trunks است ، این یک هدف آسان است.

- اولین اقدام پیشگیری حذف تمام پورت های دسترسی از پیش فرض VLAN 1 است زیرا پورت حمله کننده باید با native VLAN سوییچ مطابقت داشته باشد. اقدام پیشگیری دوم اختصاص native VLAN به همه ی switch trunk برای برخی VLAN بلا استفاده است ، مثلاً VLAN id 999. و در آخر این که، تمام سوئیچ ها پیکربندی شده اند تا برچسب گذاری صریح فریم های native VLAN را در trunk port انجام دهند.

در ادامه امنیت Wireless LAN رو داریم.

امنیت Wireless LAN

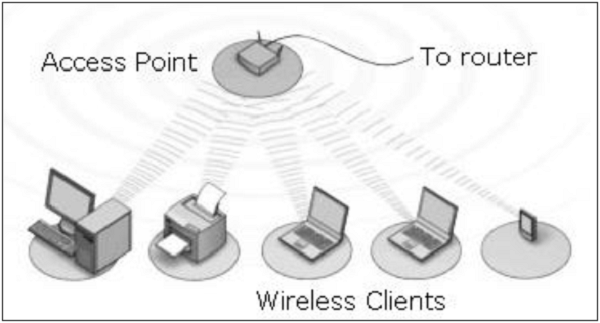

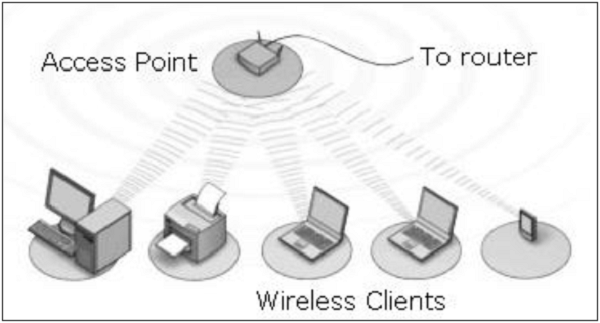

شبکه محلی بی سیم شبکه ای از گره های بی سیم در یک منطقه جغرافیایی محدود ، مانند ساختمان اداری یا دانشگاه است. گره ها قابلیت ارتباط رادیویی دارند.

Wireless LAN

LAN بی سیم معمولاً به عنوان پسوند LAN سیمی موجود برای دسترسی به شبکه با قابلیت تحرک دستگاه اجرا می شود. بیش ترین فن آوری های LAN بی سیم که به طور گسترده، براساس استاندارد IEEE 802.11 و اصلاحیه های آن اجرا می شود.

دو مؤلفه اصلی در wireless LAN

نقاط دسترسی ((Access Points (APs) – این ایستگاه های پایه برای wireless LAN هستند. آن ها فرکانس های رادیویی را برای برقراری ارتباط با مشتری های بی سیم انتقال و دریافت می کنند.:

Wireless Client – این ها دستگاه های محاسباتی هستند که مجهز به کارت رابط شبکه بی سیم (Wireless Network Interface Card (WNIC می باشند. لپ تاپ ، تلفن های IP ، PDA نمونه های معمولی از کلاینت های بی سیم هستند.

امنیت Wireless LAN

بسیاری از سازمان ها LAN های بی سیم را پیاده سازی کرده اند. این شبکه ها به صورت پدیده ای در حال رشد هستند. بنابراین، درک تهدیدات در شبکه های بی سیم و یادگیری اقدامات پیشگیرانه رایج برای اطمینان از امنیت شبکه ، بسیار مهم است.

کلام پایانی

کاربران و همراهان وب سایت پی وی لرن مبحث امنیت شبکه و امنیت شبکه پیوند داده دنبال می کنیم. در جلسه ی بعد حملات و اقدامات امنیتی در Wireless LAN رو خواهیم داشت. با ما همراه باشید.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس