مقدمه

با دوره ی آموزش امنیت شبکه (Network Security) از وبسایت پی وی لرن همراه هستیم.

تفاوت بین IDS و IPS و استقرار فایروال با DMZ و سیستم تشخیص و پیشگیری از نفوذ و مباحث دیگری رو در این قسمت از آموزش امنیت شبکه خواهیم داشت.

Firewall ها – امنیت شبکه

استقرار فایروال با DMZ

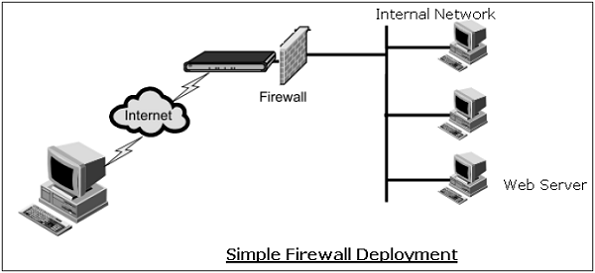

فایروال مکانیسمی است که برای کنترل ترافیک شبکه “به” و “خارج” از یک شبکه داخلی سازمانی استفاده می شود.

در اکثر موارد این سیستم ها دارای دو رابط شبکه هستند، یکی برای شبکه خارجی مانند اینترنت و دیگری برای طرف داخلی.

فرآیند فایروال می تواند آن چه را که برای عبور از یک طرف به طرف دیگر مجاز است ، به خوبی کنترل کنید. سازمانی که مایل است دسترسی خارجی را به وب سرور خود ارائه دهد، می تواند کلیه ترافیک رسیده به فایروال برای پورت ۸۰ (standard http port) را محدود کند. سایر ترافیک های دیگر از قبیل mail traffic, FTP, SNMP و غیره از

طریق دیواره آتش درون شبکه داخلی مجاز نیست.

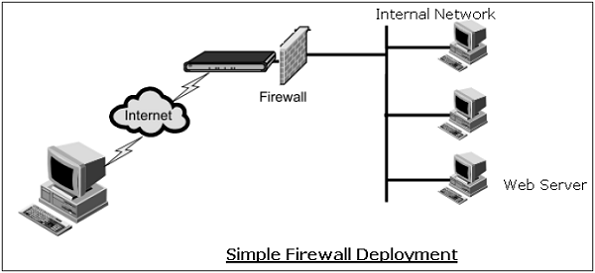

نمونه ای از فایروال ساده در نمودار زیر نشان داده شده است.

استقرار فایروال با DMZ

در استقرار ساده فوق ، اگرچه همه دسترسی های دیگر از خارج مسدود شده اند، ممکن است یک مهاجم نه تنها به یک وب سرور بلکه به هر میزبان دیگر در شبکه داخلی که پورت ۸۰ را به صورت تصادفی یا در غیر این صورت باز کرده است اتصال برقرار کند.

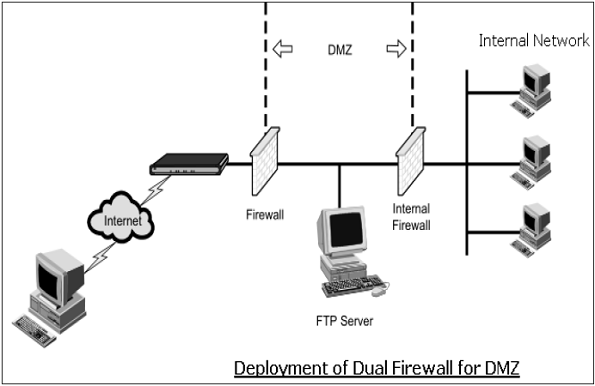

از این رو، مشکلی که اکثر سازمان ها با آن روبرو هستند، چگونگی امکان دسترسی قانونی به خدمات عمومی از جمله وب، FTP و نامه الکترونیکی ضمن حفظ امنیت شدید شبکه داخلی است. روش معمول استفاده از فایروال ها برای تهیه یک (Demilitarized Zone (DMZ در شبکه است.

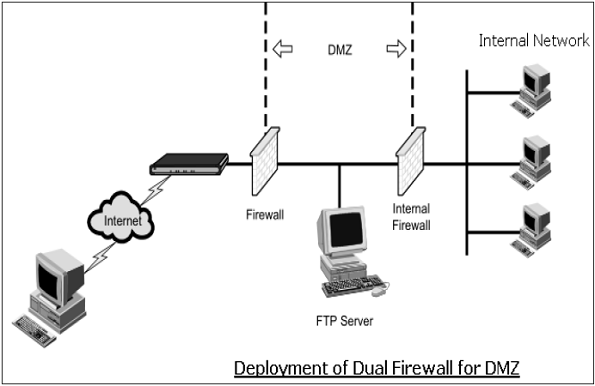

در این تنظیم (که در نمودار زیر نشان داده شده است) ، دو فایروال مستقر شده اند. یکی بین شبکه خارجی و DMZ و دیگری بین DMZ و شبکه داخلی.

همه سرورهای عمومی در DMZ قرار می گیرند.

با استفاده از این تنظیم ، می توانید قواعد فایروال داشته باشید که دسترسی عمومی به سرورهای عمومی را ممکن می سازد اما فایروال داخلی می تواند تمام اتصالات ورودی را محدود کند. با داشتن DMZ ، سرورهای عمومی به جای قرار دادن مستقیم در شبکه خارجی، از حفاظت کافی برخوردار می شوند.

Firewall ها – امنیت شبکه

سیستم تشخیص و پیشگیری از نفوذ

فایروال های packet filtering فقط براساس قوانینی انجام می شوند که فقط شامل هدرهای TCP / UDP / IP می باشند.

آن ها سعی در ایجاد بررسی همبستگی در بین جلسات مختلف ندارند.

(Intrusion Detection/Prevention System (IDS/IPS با نگاه به محتویات بسته (Deep Packet Inspection (DPI را انجام می دهد. به عنوان مثال ،

بررسی رشته های کاراکتر در بسته در برابر پایگاه داده ویروس شناخته شده ، attack string ها.

Application gateway ها به محتویات بسته فقط برای اپلیکیشن های خاص نگاه می کنند. آن ها به دنبال اطلاعات مشکوک در بسته نیستند. IDS / IPS به دنبال داده های مشکوک موجود در بسته ها می باشد و سعی می کند ارتباط بین چندین بسته را بررسی کند،

تا هرگونه حمله نظیر network mapping و denial of service و غیره را شناسایی کند.

تفاوت بین IDS و IPS

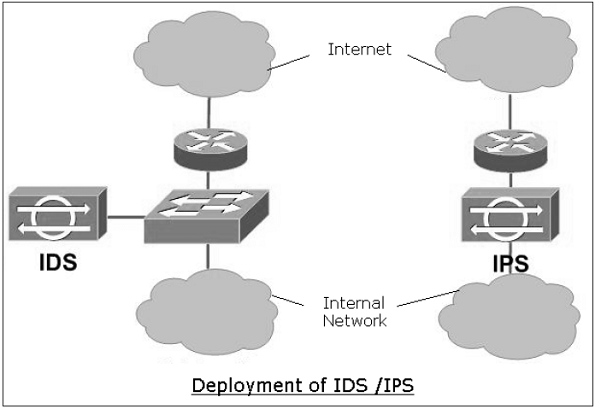

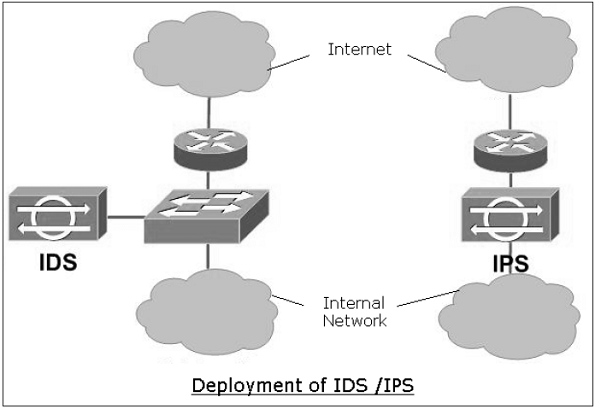

IDS و IPS در تشخیص ناهنجاری های موجود در شبکه مشابه هستند. IDS ابزار “visibility” است در حالی که IPS به عنوان ابزاری “control” در نظر گرفته شده است.

Intrusion Detection Systems در کنار شبکه، ترافیک را در بسیاری از نقاط مختلف نظارت می کنند و visibility را به وضعیت امنیتی شبکه می دهد. در صورت گزارش ناهنجاری توسط IDS ، اقدامات اصلاحی توسط مدیر شبکه یا دستگاه دیگری در شبکه آغاز می شود.

Intrusion Prevention System مانند فایروال است و ترافیک عبور از طریق آن ها را کنترل می کنند. این یک سیاست مشخص برای تشخیص ناهنجاری در ترافیک شبکه را اعمال می کند. به طور کلی، تمام بسته ها را دراپ می کند و کل ترافیک شبکه را با توجه به ناهنجاری، تا زمانی که یک ناهنجاری توسط مدیر مورد خطاب قرار می گیرد، بلاک می کند.

تفاوت بین IDS و IPS

انواع IDS

دو نوع اصلی IDS وجود دارد.

Signature-based IDS

IDS مبتنی بر Signature

- به یک پایگاه داده از حملات شناخته شده با امضاهای (Signature) آن ها نیاز دارد.

- Signature ها با انواع و ترتیب بسته هایی که یک حمله خاص را مشخص می کنند تعریف شده است.

- محدودیت این نوع IDS این است که فقط حملات شناخته شده قابل شناسایی هستند.

این IDS همچنین می تواند false alarm را به وجود آورد.

هشدار کاذب می تواند هنگامی رخ دهد که یک جریان بسته عادی با امضای یک حمله مطابقت داشته باشد.

- IDS منبع باز پابلیک به عنوان مثال Snort” IDS”.

Anomaly-based IDS

IDS مبتنی بر Anomaly

- این نوع IDS الگوی ترافیکی از عملکرد شبکه عادی ایجاد می کند.

- در حالت IDS ، الگوهای ترافیکی را مشاهده می کنید که از نظر آماری غیرمعمول هستند.

به عنوان مثال ، بار غیرمعمول ICMP ، رشد نمایی در اسکن پورت ها و غیره.

- تشخیص هر الگوی ترافیک غیر معمول زنگ خطر را ایجاد می کند.

- مهم ترین چالشی که در این نوع استقرار IDS با آن روبرو هستیم ،

مشکل در تمایز بین ترافیک عادی و ترافیک غیرمعمول است.

خلاصه ی مطالب

در این فصل ، در مورد ساز و کارهای مختلفی که برای کنترل دسترسی به شبکه استفاده شده است ، بحث کردیم. رویکرد به امنیت شبکه از طریق کنترل دسترسی از لحاظ فنی متفاوت از اجرای کنترل های امنیتی در لایه های مختلف شبکه است که در بخش های قبلی این آموزش مورد بحث قرار گرفت.

با این حال، گر چه رویکرد های اجرا متفاوت هستند ، اما مکمل یکدیگر می باشند.

کنترل دسترسی به شبکه شامل دو مؤلفه اصلی: احراز هویت کاربر و حفاظت مرز شبکه (authentication و network boundary protection) می باشد. RADIUS یک

مکانیزم رایج برای تهیه احراز هویت مرکزی در شبکه است.

فایروال با جداسازی یک شبکه داخلی از اینترنت عمومی، از boundary محافظت می کند. فایروال می تواند در لایه های مختلف پروتکل شبکه کار کند. IDS / IPS اجازه

می دهد تا برای تشخیص حمله، ناهنجاری های موجود در ترافیک شبکه را کنترل کرده و اقدامات پیشگیرانه ای علیه آن انجام داد.

با مبحث تفاوت بین IDS و IPS و فایروال با DMZ این جلسه رو به پایان می رسونیم.

کلام پایانی

تفاوت بین IDS و IPS رو به همراه فایروال با DMZ و سیستم تشخیص و پیشگیری از نفوذ و مباحث مربوطه ی دیگر بررسی نمودیم.

مبحث فایروال ها در سه جلسه ارائه شد. ادامه ی مباحث امنیت شبکه رو در جلسه ی بعد خواهیم داشت.

با ما از سایت پی وی لرن همراه باشین.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس