با سلام و وقت بخیر خدمت کاربران وب سایت آموزشی پی وی لرن. با دوره کامل آموزش امنیت وایرلس در خدمت شما عزیزان خواهیم بود. رمزگذاری یا Encryption در امنیت بی سیم را در این بخش مورد بررسی قرار خواهیم داد.

رمزگذاری یا Encryption در امنیت بی سیم

به طور کلی ، رمزگذاری فرآیند تبدیل داده ها به نوعی cyphertext است که برای هر شخص ثالثی که اطلاعات را رهگیری می کند غیر قابل درک است. در حال حاضر ، ما هر روز از رمزگذاری استفاده می کنیم ، بدون این که حتی به آن توجه کنیم. هر بار که به وب بانک یا صندوق پستی خود مراجعه می کنید ، اغلب زمان ها هنگام ورود به هر نوع صفحه وب ، یا هنگام ایجاد یک تونل VPN برگشتی به شبکه شرکتی تان.

برخی از اطلاعات بسیار ارزشمند هستند و از آن ها محافظت نمی شود. و برای محافظت از اطلاعات مؤثر ، باید به شکلی رمزگذاری شوند که به مهاجمان اجازه ندهد آن را رمزگشایی کند. به طور کلی، هیچ برنامه رمزگذاری کاملاً ایمنی وجود ندارد. ممکن است همه الگوریتم هایی که هر روز از آن ها استفاده می کنیم شکسته شود ، اما احتمال این اتفاق با تکنولوژی و زمان فعلی چیست؟

به عنوان مثال ، ممکن است حدود ۸ سال طول بکشد تا رمزنگاری “X” را با استفاده از رایانه های جدید سریع فوق العاده شکست. آیا این خطر ، برای متوقف کردن استفاده از الگوریتم “X” برای رمزگذاری، به اندازه کافی بزرگ است؟ البته ممکن است اطلاعاتی که باید در آن زمان محافظت شود قدیمی شود.

انواع رمزگذاری بی سیم

برای شروع صحبت در مورد رمزگذاری بی سیم ، شایان ذکر است که ۲ نوع الگوریتم رمزگذاری وجود دارد: Stream Cipher و Block Cipher.

Stream Cipher – متن ساده (plaintext) را به cyphertext در یک مد بیت به بیت (bit-by-bit) تبدیل می کند.

Block Cipher – روی بلوک های اندازه ثابت داده ها کار می کند.

رایج ترین الگوریتم های رمزگذاری در جدول زیر نشان داده شده است.

| الگوریتم رمزگذاری | نوع الگوریتم رمزگذاری | اندازه بلوک داده |

|---|

| RC4 | Stream cipher | — |

| RC5 | Block cypher | ۳۲/۶۴/۱۲۸ bits |

| DES | Block cypher | ۵۶ bits |

| ۳DES | Block cypher | ۵۶ bits |

| AES | Block cypher | ۱۲۸ bits |

مواردی که به احتمال زیاد در شبکه های بی سیم با آن ها روبرو خواهید شد RC4 و AES هستند.

WEP و WPA و WPA2

در جهان شبکه های بی سیم سه استاندارد امنیتی مشهور وجود دارد. بزرگ ترین تفاوت بین این سه ، مدل امنیتی است که می توانند ارائه دهند.

| استاندارد امنیتی | کاربر الگوریتم رمزگذاری | روش های تأیید اعتبار | امکان شکستن رمزگذاری |

|---|

| WEP | WEP (مبتنی بر RC4) | (Pre-Shared Key (PSK | - حمله برخورد (Initialization Vector (IV

- حمله Weak Key

- حمله Reinjection

- حمله Bit flipping

|

| WPA | TKIP (مبتنی بر RC4) | (Pre-Shared Key (PSK یا ۸۰۲٫۱x | کرک رمز عبور در حین ۴way handshake اولیه (با فرض این که این رمز عبور نسبتاً کوتاه است <10 کاراکتر) |

| WPA2 | CCMP (مبتنی بر AES) | (Pre-Shared Key (PSK یا ۸۰۲٫۱x |

WEP اولین مدل “ایمن” بی سیم بود که قرار بود تأیید اعتبار و رمزگذاری را اضافه کند. این مبتنی بر الگوریتم RC4 و ۲۴ بیت (Initialization Vector (IV است. این بزرگ ترین اشکال در پیاده سازی است که با استفاده از ابزاری که هرکسی می تواند روی رایانه های شخصی خود نصب کند ، باعث می شود WEP ظرف چند دقیقه کرک شود.

به منظور تقویت امنیت ، WPA2 همراه با مدل رمزنگاری قوی (AES) و یک مدل احراز هویت بسیار قوی مبتنی بر ۸۰۲٫۱x (یا PSK) اختراع شد. WPA دقیقاً به عنوان مکانیسم مرحله بندی برای انتقال صاف به WPA2 معرفی شد. بسیاری از کارت های بی سیم از AES جدید (در آن زمان) پشتیبانی نمی کردند ، اما همه آن ها از RC4 + TKIP استفاده می کردند. بنابراین WPA نیز فقط با چند پیشرفت براساس آن مکانیسم پایه گذاری شده بود.

(Weak Initialization Vectors (IV

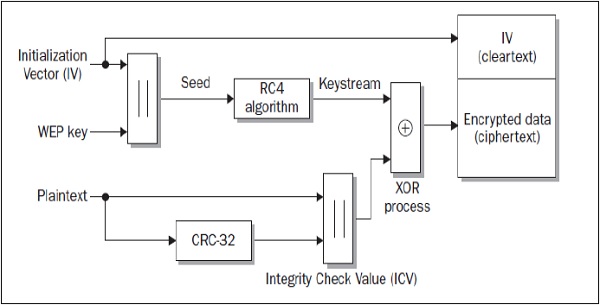

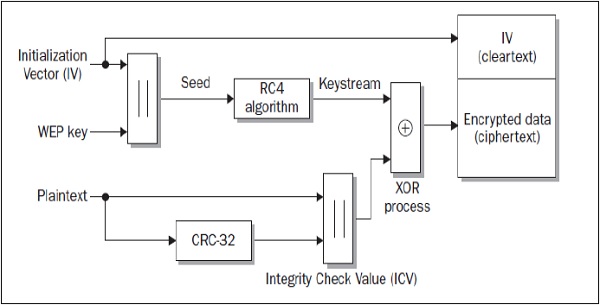

(Initialization Vector (IV یکی از ورودی های الگوریتم رمزگذاری WEP است. کل ساز و کار در نمودار زیر ارائه شده است.

رمزگذاری یا Encryption در امنیت بی سیم

همان طور که می توان متوجه شد ، دو ورودی به الگوریتم وجود دارد که یکی از آن ها یک IV با طول ۲۴ بیت است (که به ciphertext نهایی در clear text نیز اضافه می شود) و دیگری کلید WEP است. هنگام تلاش برای شکستن این مدل امنیتی (WEP) ، باید تعداد زیادی فریم داده (data frame) بی سیم (تعداد زیادی فریم تا زمانی که فریم با مقدار IV vector تکراری پیدا شود) را جمع آوری کند.

با فرض این که برای WEP ، مقدار IV دارای ۲۴ بیت است. این به این معنی است که می تواند هر عدد از دو فریم (اگر به اندازه کافی خوش شانس باشید) باشد تا ۲۲۴ + ۱ (هر مقدار IV ممکن منفرد را جمع می کنید ، و بعد ، فرریم بعدی باید یک نسخه تکراری باشد). از این تجربه می توانم بگویم که در یک شبکه بی سیم نسبتاً شلوغ (حدود ۳ مشتری که تمام وقت ترافیک را ارسال می کنند) ۵-۱۰ دقیقه دریافت فریم کافی ، شکستن رمزنگاری و استخراج مقدار PSK انجام شده است. .

این آسیب پذیری فقط در WEP وجود دارد. مدل امنیتی WPA از TKIP استفاده می کند که IV ضعیف را با افزایش اندازه آن از ۲۴ بیت به ۴۸ بیت حل می کند و سایر پیشرفت های امنیتی را در نمودار ایجاد می کند. این تغییرات الگوریتم WPA را بسیار ایمن تر و مستعد ابتلا به این نوع کرک کرده است.

مبحث رمزگذاری یا Encryption در امنیت بی سیم را در این جا به پایان می رسانیم.

کلام پایانی

رمزگذاری یا Encryption در امنیت بی سیم را در این بخش از آموزش امنیت بی سیم مورد بررسی قرار دادیم. در بخش بعدی به بررسی شکستن رمزگذاری ها می پردازیم.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس