با سلام و وقت بخیر خدمت کاربران وب سایت آموزشی پی وی لرن. با دوره کامل آموزش امنیت وایرلس در خدمت شما عزیزان خواهیم بود. با بررسی آنالیز ترافیک بی سیم همرااه خواهیم بود.

بررسی آنالیز ترافیک بی سیم

ممکن است یک فرایند تحلیل ترافیک بی سیم در تحقیقات یا هنگام عیب یابی بسیار مفید باشد و البته این یک روش عالی برای self-study (فقط برای یادگیری چگونگی ارتباط برنامه ها و پروتکل ها با یکدیگر) است. برای این که امکان بررسی ترافیک فراهم شود ، ابتدا باید این ترافیک به نحوی جمع آوری شود و این روند به عنوان sniffing ترافیک شناخته شود. متداول ترین ابزار برای sniffing ترافیک Kismet و Wireshark هستند. هر دوی این برنامه ها نسخه ای را برای ویندوز و همچنین محیط های Linux ارائه می دهند.

به منظور آزمایش نفوذ و هک کردن شبکه های بی سیم ، نوع داده هایی که برای جمع آوری با ارزش هستند عبارتند از: BSSID ، WEP IV ، TKIP IV ، CCMP IV ، EAP 4-way handshake exchange ، wireless beacon frames ، MAC addresses of communicating parties و غیره. موارد بیش تری در dump ترافیک بی سیم برای شما در دسترس است. بیش تر اطلاعاتی که دریافت می کنید در تمام حملات ارائه شده در فصل گذشته مورد استفاده قرار می گیرد. آن ها می توانند (به عنوان مثال) به عنوان ورودی برای حملات offline brute-force استفاده شوند ، تا مدل های رمزگذاری و تأیید اعتبار مورد استفاده در استقرار WLAN را بشکنند.

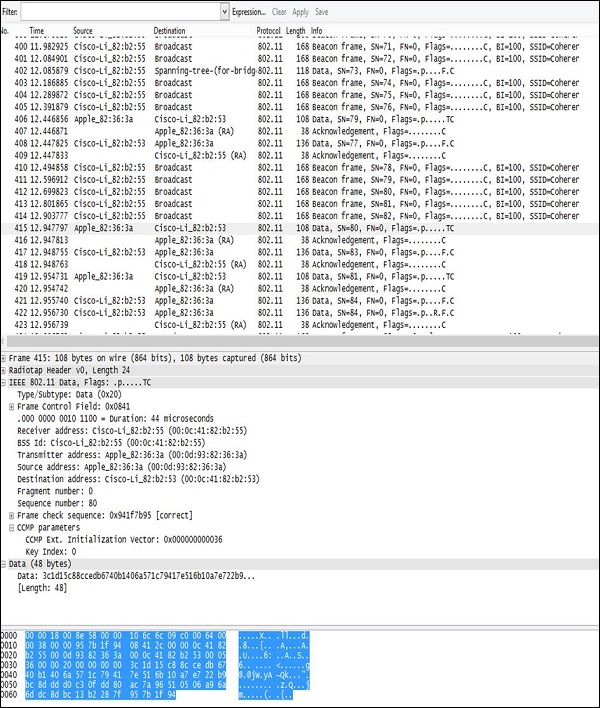

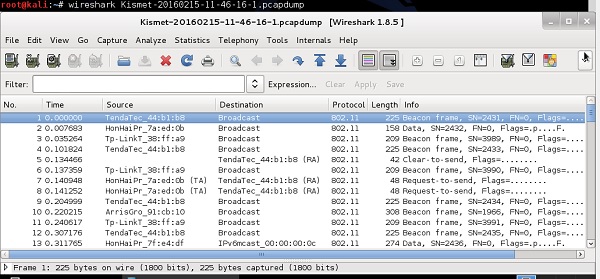

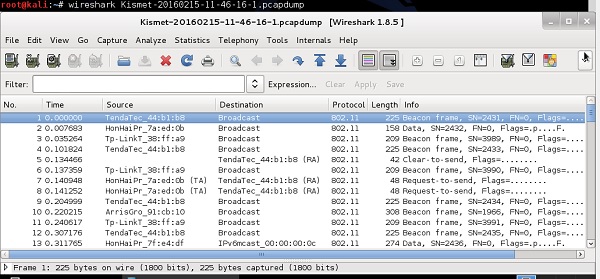

استفاده از Wireshark در ویندوز و لینوکس بسیار بصری است – هر دو محیط یک رابط کاربری گرافیکی را ارائه می دهند که برای هر دو سیستم یکسان است. هنگامی که برنامه شروع می شود ، شما فقط باید رابط فیزیکی را نشان دهید ، که برای اسنیف ترافیک مورد استفاده قرار می گیرد (می توانید هر رابط را انتخاب کنید ، چه از نوع سیمی و چه بی سیم) ، و سپس با sniffing ترافیک ادامه دهید. نمونه بسته های بی سیم جمع آوری شده توسط یک کارت بی سیم در تصویر زیر نشان داده شده است.

بررسی آنالیز ترافیک بی سیم

شما دارید:

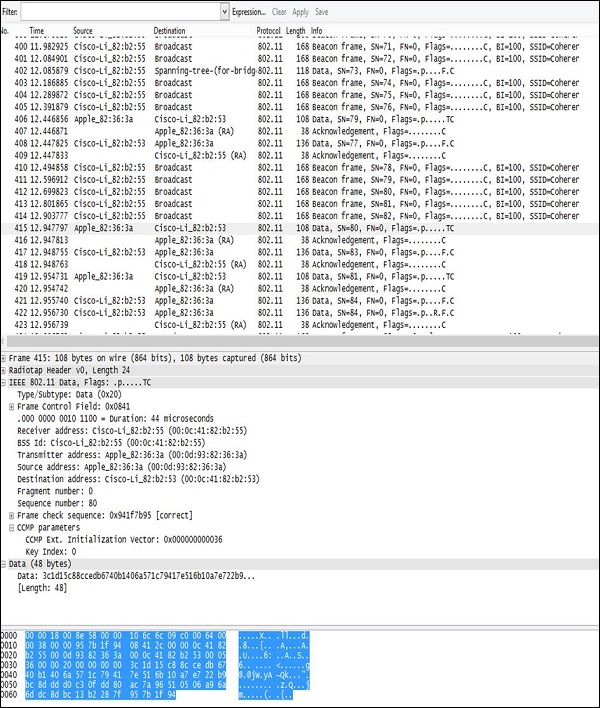

Filter Field (فیلد فیلترینگ) – Wireshark به یک ابزار فیلترینگ بسیار خوب مجهز شده است که امکان محدود کردن بازده ترافیک در زمان واقعی را دارد. هنگامی که شما نیاز به استخراج جریان های خاص (بین آدرس های MAC خاص یا بین آدرس های IP خاص) از صدها بسته از هر سرویس گیرنده بی سیم در هر ثانیه دارید، این بسیار مفید است.

خروجی ترافیک (Traffic Output) – در این بخش می توانید تمام بسته های نمایش داده شده را مشاهده کنید ، که در رابط بی سیم ، یک به یک اسنیف شده اند. در این بخش از خروجی ، شما فقط می توانید یک خلاصه اصلی از مشخصات ترافیکی مانند – SRC/DST MAC Addresses و Protocol (در این مورد Wi-Fi 802.11) و اطلاعات مختصری در مورد یک بسته مشاهده کنید.

پارامترهای رمزگشایی شده داده (Decoded Parameters of the Data) – در این بخش کلیه فیلدهای موجود در یک فریم (کلیه هدرها + داده ها) موجود است. با استفاده از یک dump نمونه ، می بینیم که برخی از مجموعه اطلاعات به صورت داده های غیرقابل خواندن (احتمالاً رمزگذاری شده) است و در هدر ۸۰۲٫۱۱ می توانید اطلاعات CCMP را بیابید (تأیید می کند که ترافیک رمزگذاری شده AES است) ، بنابراین باید شبکه WPA2 Wi-Fi باشد.

Hex Dump – Hex Dump دقیقاً همان اطلاعاتی است که شما در بالا در بخش”پارامترهای رمزگشایی شده داده” اما در فرمت هگزا دسیمال است. دلیل این امر این است که ، نمایش فرمت هگزا دسیمال روشی اصلی است که بسته به نظر می رسد ، اما Wireshark دارای هزاران “traffic templates” است که برای نقشه برداری مقادیر خاص HEX به یک قسمت پروتکل شناخته شده استفاده می شود. به عنوان مثال ، در یک هدر ۸۰۲٫۱۱ بایت های ۵ تا ۱۱ همیشه منبع آدرس MAC از فریم بی سیم هستند ، با استفاده از همان پترن نقشه برداری ، Wireshark (و سایر اسنایپرها) می توانند مجدداً ساخته و فیلدهای پروتکل استاتیک را رمزگشایی کنند.

شما می توانید با استفاده از فرمت مشترک pcap. که پس از آن بعنوان ورودی برای مثالی از اسکریپت های پایتون که برخی از عملیات پیشرفته را در ترافیک جمع آوری شده انجام می دهند ، تمام dump های ترافیک خود را ذخیره کنید.

بررسی آنالیز ترافیک بی سیم

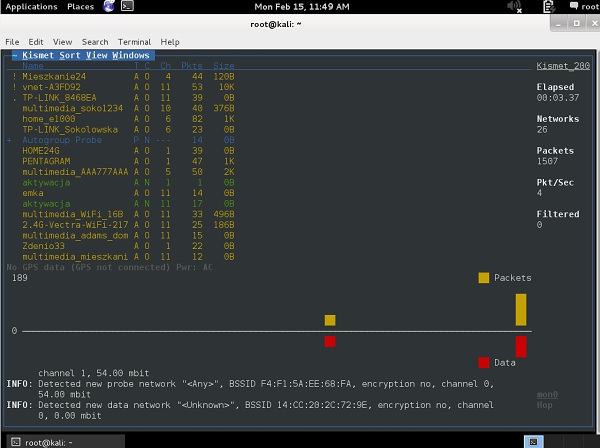

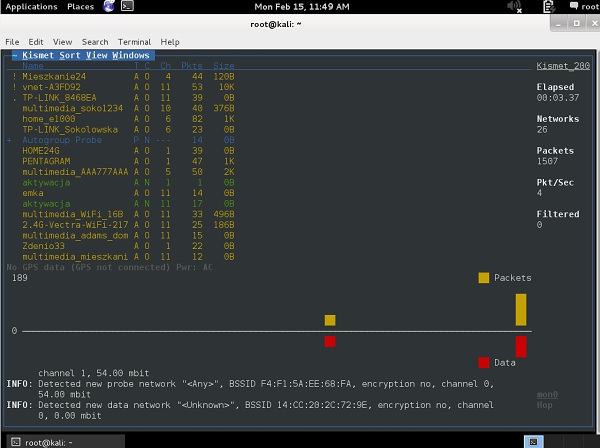

ابزار دیگر ، که باید از آن آگاه باشید ، ابزار Kismet است. به محض این که با ابزار Kismet خود شروع به کار کردید و رابط mon0 را مشخص کردید ، تمام SSID شناسایی شده در محیط شما را فهرست می کند.

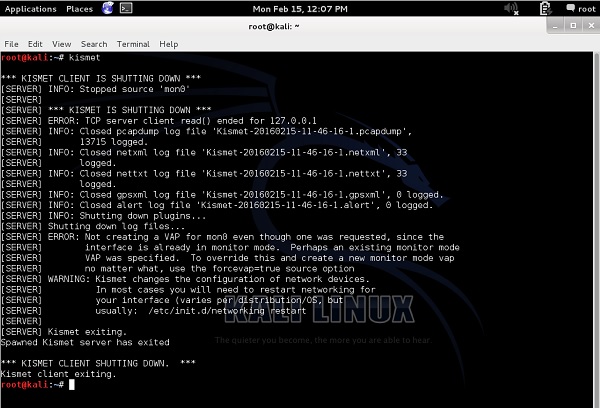

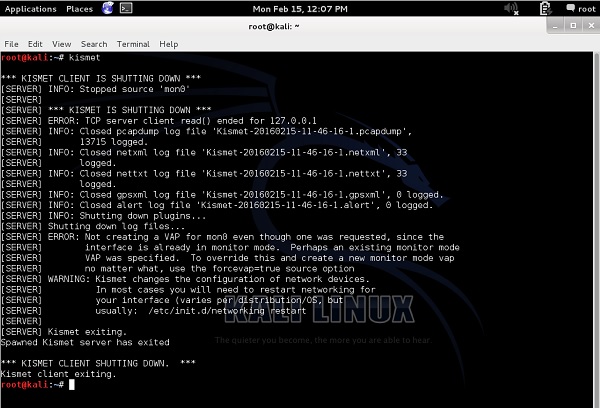

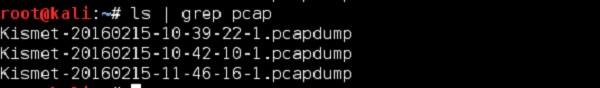

در حین اجرای Kismet ، تمام بسته های بی سیم در فایل های pcap. جمع آوری و ذخیره می شوند. وقتی یک برنامه را ترک می کنید ، پیامی دریافت می کنید که تمام dump های بسته بی سیم ذخیره شده اند و می توانید پس از آن به آن ها دسترسی پیدا کنید.

بررسی آنالیز ترافیک بی سیم

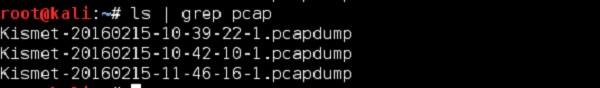

در مثال ارائه شده در بالا ، تمام dump های بسته در فایل های باینری ذخیره شده اند (آن ها در فرمت قابل خواندن (readable) نیستند ، هنگامی که آن فایل ها را با “more” یا “vi” یا “nano” و غیره باز می کنید).

بررسی آنالیز ترافیک بی سیم

برای باز کردن صحیح آن ها ، باید از Wireshark (دوباره!) استفاده کنید.

بررسی آنالیز ترافیک بی سیم

کلام پایانی

در این بخش از آموزش امنیت بی سیم با بررسی آنالیز ترافیک بی سیم همراه بودیم. در بخش بعدی به بررسی حملات Launch Wireless می پردازیم.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس