با سلام و وقت بخیر خدمت کاربران وب سایت آموزشی پی وی لرن. با دوره کامل آموزش امنیت وایرلس در خدمت شما عزیزان خواهیم بود. بررسی شکستن رمزگذاری در امنیت بی سیم را مورد بحث قرار خواهیم داد.

بررسی شکستن رمزگذاری در امنیت بی سیم

در این بخش خواهیم دید که چگونه می توان رمزگذاری های WEP و WPA را شکست. بیایید با رمزگذاری WEP شروع کنیم.

چگونه رمزگذاری WEP را بشکنیم؟

ابزارهای ممکن بسیاری وجود دارد که می توان از آن ها برای کرک WEP استفاده کرد ، اما همه رویکردها از یک ایده و ترتیب مراحل پیروی می کنند.

با فرض این که شبکه هدف خود را پیدا کرده اید ، به شرح زیر باید عمل کنید.

- بسته های رمزگذاری شده WEP را که بر روی ایر حرکت می کنند را جمع آوری کنید (sniff کنید). این مرحله ممکن است با استفاده از ابزاری لینوکس به نام “airodump-ng” انجام شود.

- هنگامی که بسته های کافی جمع آوری شد (مجموعه ای از فریم ها را با IV vector تکراری جمع آوری کرده اید) ، سعی کنید شبکه را با استفاده از ابزاری به نام “aircrack-ng” کرک کنید.

در یک شبکه بسیار پر ازدحام ، دو مرحله ذکر شده در بالا می تواند ۵-۱۰ دقیقه یا حتی کم تر انجام شود. این روشی آسان است! راهنمای تفصیلی گام به گام برای هک کردن WEP تحت عنوان “en Testing WEP Encrypted WLAN” نشان داده خواهد شد.

چگونه رمزگذاری WPA را بشکنیم؟

روش شکستن رمزگذاری WPA رویکردی با کمی تفاوت است. فریم های بی سیم با استفاده از WPA ، از رمزنگاری TKIP استفاده می کنند که هنوز از مفهوم الگوریتم IV و RC4 استفاده می کند ، اما برای اطمینان بیش تر اصلاح شده است. TKIP با نشانگرهای زیر WEP را تغییر می دهد.

- به جای کلیدهای استاتیک که توسط WEP استفاده می شود از کلیدهای موقتی و پویا ایجاد شده استفاده می کند.

- از توالی برای دفاع در برابر حملات ریپلای و تزریق استفاده می کند.

- از یک الگوریتم پیشرفته کلید میکس برای شکست دادن برخوردهای IV و حملات weak-key در WEP استفاده می کند.

- این (Enhanced Data Integrity (EDI را معرفی می کند تا حمله bit-flipping ممکن در WEP را شکست دهد.

در نظر گرفتن همه این نکات ، باعث می شود که استاندارد WPA از نظر محاسباتی ممکن نباشد که کرک شود (نمی توان گفت امکان پذیر نیست ، اما ممکن است مدت زمان بسیار طولانی طول بکشد ، با فرض این که شما منابع پیشرفته ای برای شکستن الگوریتم دارید). احراز هویت مورد استفاده در استاندارد WPA نیز نسبت به مورد استفاده در WEP پیشرفت کرده است. WPA از ۸۰۲٫۱x (تأیید هویت مبتنی بر EAP) برای تأیید اعتبار مشتری استفاده می کند. در واقع ، این تنها نقطه ضعف است ، که در آن شما می توانید شانس خود را برای شکستن WPA (و WPA2 در واقع) امتحان کنید.

استانداردهای WPA و WPA2 از دو نوع تأیید هویت پشتیبانی می کنند – (Key Pre-Shared (PSK و ۸۰۲٫۱x واقعی مبتنی بر سرور احراز هویت خارجی. هنگام استفاده از احراز هویت ۸۰۲٫۱x – به راحتی نمی توان رمز عبور را شکست. فقط در مواردی که از حالت PSK محلی استفاده شود ، قابل انجام است. به عنوان یک نکته – همه استقرارهای بی سیم سازمانی ، آن ها بر اساس سرور RADIUS خارجی ، از تأیید اعتبار ۸۰۲٫۱x واقعی استفاده می کنند ، بنابراین ، تنها هدف ممکن شما ممکن است مشاغل بسیار کوچک یا شبکه های خانگی باشد.

نکته دیگر این است که PSK که برای محافظت از WPA / WPA2 استفاده می شود باید از نظر منطقی کوتاه باشد (حداکثر ۱۰ کاراکتر – در مقابل ۶۴ کاراکتر مجاز به عنوان حداکثر طول) ، اگر قصد شکستن آن را دارید. دلیل این شرط این است که ، PSK فقط یک بار (نه به صورت واضح) بین مشتری بی سیم و AP در حین ۴way handshake اولیه منتقل می شود ، و تنها راه برای درایو کلید اصلی از آن بسته ها با استفاده از بbrute-forcing یا با استفاده از یک good dictionary است.

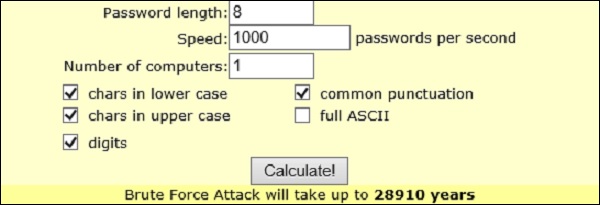

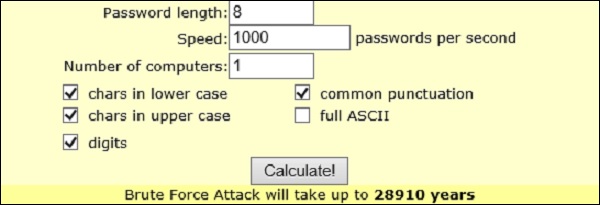

یک حساب کننده آنلاین بسیار زیبا وجود دارد که می تواند مدت زمان لازم برای brute-force از PSK را تخمین بزند – http://lastbit.com/pswcalc.asp. با فرض این که شما یک رایانه شخصی دارید که می تواند ۱۰۰۰ رمز عبور در ثانیه را امتحان کند (متشکل از حروف کوچک ، بزرگ ، رقم ها و علائم متداول) شکستن رمز عبور ۲۸۹۱۰ سال طول می کشد (البته حداکثر اگر خوش شانس باشید، چند ساعت طول بکشد)

بررسی شکستن رمزگذاری در امنیت بی سیم

روند کلی شکستن رمزگذاری WPA / WPA2 (فقط در صورت استفاده از PSK) به شرح زیر است.

- بسته های بی سیم را که روی ایر حرکت می کنند را جمع آوری (sniff) کنید. این مرحله ممکن است با استفاده از ابزار لینوکس به نام “airodump-ng” انجام شود.

- در حالی که بسته ها جمع می شوند ، باید مشتری های فعلی را دوباره تأیید کنید. با انجام این کار ، شما در شرایطی قرار می گیرید که مشتری برای استفاده از شبکه Wi-Fi ، مجدداً احراز هویت کند. این دقیقاً همان چیزی است که شما می خواستید! با انجام این کار ، شما محیط مناسبی را برای اسنیف کاربر بی سیم در حال تأیید اعتبار در شبکه ، آماده می کنید. شما می توانید از ابزار مبتنی بر لینوکس “aireplay-ng” برای احراز هویت مشتریان فعلی بی سیم استفاده کنید.

- همان طور که یک اسنیف ۴way handshake دارید (و در فایل dump ذخیره شده است) ، می توانید یک بار دیگر از “aircrack-ng” برای کرک PSK استفاده کنید. در این مرحله ، شما باید یک فایل فرهنگ لغت (dictionary) را که شامل تمام ترکیبات رمز عبور است ، ارجاع دهید ، که از ابزار aircrack-ng استفاده خواهد کرد. به همین دلیل است که یک فایل dictionary خوب ، مهم ترین عنصر در این جا است.

جزئیات مرحله به مرحله هک شبکه های WPA / WPA2 با عنوان “Pen Testing WPA/WPA2 Encrypted WLAN” نشان داده خواهد شد.

چگونه می توان در برابر کرک WPA دفاع کرد؟

شما بعد از گذراندن آخرین بخش های این آموزش ، ایده های خوبی خواهید داشت ، چه باید کرد تا کرک WPA امکان پذیر نباشد (یا بهتر بگوییم: در یک بازه زمانی معقول کرک غیر ممکن شود). در زیر برخی از بهترین روش ها برای تأمین امنیت شبکه بی سیم کوچک مانند منزل آورده شده است.

- به جای WPA از WPA2 استفاده کنید. این تأثیر مستقیمی در طرح رمزنگاری مورد استفاده یک مجموعه دارد. AES (مورد استفاده WPA2) بسیار امن تر از TKIP است (مورد استفاده WPA).

- همان طور که قبلاً دیدید ، تنها راه برای شکستن WPA / WPA2 استفاده از اسنیف ۴way handshake و brute-force از PSK است. برای محاسبات غیرممکن ، از گذرواژه حداقل ۱۰ کاراکتری متشکل از ترکیب تصادفی (نه هر کلمه ساده که می توانید در هر فرهنگ لغت حدس زده شود) استفاده کنید.

- غیرفعال کردن (Wi-Fi Protected Setup (WPS : این یکی از “ویژگی های جالب” اختراع شده برای اتصال مشتری های جدید بی سیم به شبکه ب صورتی آسان تر است؛ فقط با قرار دادن شماره پین ویژه ۸ رقمی AP. این ۸ رقم کار بسیار کوتاهی برای یک حمله brute-force است ، همچنین ممکن است این ۸ رقم در پشت جعبه AP پیدا شود. خودتان امتحان کنید و به روتر منزل خود نگاهی بیندازید – آیا WPS PIN را در پشت جعبه مشاهده می کنید؟ آیا قابلیت WPS روی روتر منزل تان فعال شده است؟

بررسی شکستن رمزگذاری در امنیت بی سیم

بررسی شکستن رمزگذاری در امنیت بی سیم را در این جا به پایان می رسانیم.

کلام پایانی

در این بخش از آموزش امنیت بی سیم، با بررسی شکستن رمزگذاری در امنیت بی سیم همراه بودیم. در بخش بعد به بررسی حملات کنترل دسترسی می پردازیم.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس