با سلام و وقت بخیر خدمت کاربران وب سایت آموزشی پی وی لرن. با دوره کامل آموزش امنیت وایرلس در خدمت شما عزیزان خواهیم بود. بررسی حملات کنترل دسترسی در امنیت بی سیم را در این بخش داریم.

بررسی حملات کنترل دسترسی در امنیت بی سیم

می دانیم که شبکه های بی سیم بسیار آسیب پذیرتر از معادل سیمی آن ها هستند. علاوه بر آسیب پذیری های پروتکل ، یک رسانه مشترک “بی سیم” است که آن دسته از شبکه ها را برای مجموعه ای کاملاً جدید از سطوح حمله باز می کند. در بخش های بعدی ، سعی خواهیم کرد بسیاری از جنبه های (یا به اصطلاح تهدیدها) ارتباطات بی سیم را معرفی کنیم ، که ممکن است توسط شخص ثالث خراب کار مورد سوء استفاده واقع شود.

حملات کنترل دسترسی

مفهوم کنترل دسترسی ، همه چیز در مورد کنترل را بیان می کند ، چه کسی به شبکه دسترسی دارد و چه کسی این کار را نمی کند. این امر مانع از ورود شخص ثالث مخرب (غیرمجاز) به شبکه بی سیم می شود. ایده کنترل دسترسی بسیار شبیه به فرآیند تأیید هویت است. با این حال ، این دو مفهوم مکمل یکدیگرند. تأیید هویت اغلب براساس مجموعه ای از اعتبارها (نام کاربری و رمز عبور) انجام می شود و کنترل دسترسی ممکن است فراتر از آن باشد و سایر خصوصیات یوزر مشتری یا دستگاه کاربر مشتری را تأیید کند.

مکانیسم کنترل دسترسی بسیار مشهور که در شبکه های بی سیم مورد استفاده قرار می گیرد مبتنی بر whitelisting آدرس MAC است. AP لیستی از آدرس های MAC مجاز را که واجد شرایط دسترسی به شبکه بی سیم هستند ، ذخیره می کند. با وجود ابزارهای موجود امروزه ، این مکانیسم امنیتی خیلی قوی نیست ، زیرا ممکن است آدرس MAC (آدرس سخت افزاری چیپست مشتری بی سیم) بسیار ساده دزدیده شود.

تنها چالش این است که دریابید که برای تأیید اعتبار به شبکه، چه آدرس های MAC توسط AP مجاز است. اما چون که بی سیم یک اشتراک است ، هر کسی می تواند ترافیکی که از طریق ایر جریان دارد را خراب کند و آدرس های MAC را در فریم هایی با ترافیک داده معتبر مشاهده کند (آن ها در هدر قابل مشاهده نیستند که رمزگذاری نشده است).

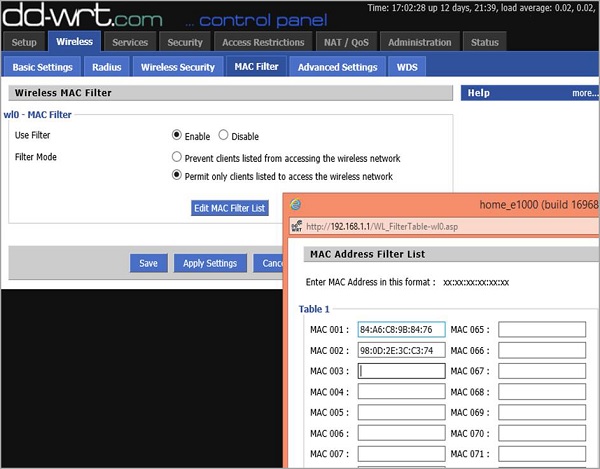

همان طور که در تصویر زیر مشاهده می کنید ، در روتر ، دو دستگاه را تنظیم کرده ایم تا با مشخص کردن آدرس های MAC ، بتوانند با AP ارتباط برقرار کنند.

بررسی حملات کنترل دسترسی در امنیت بی سیم

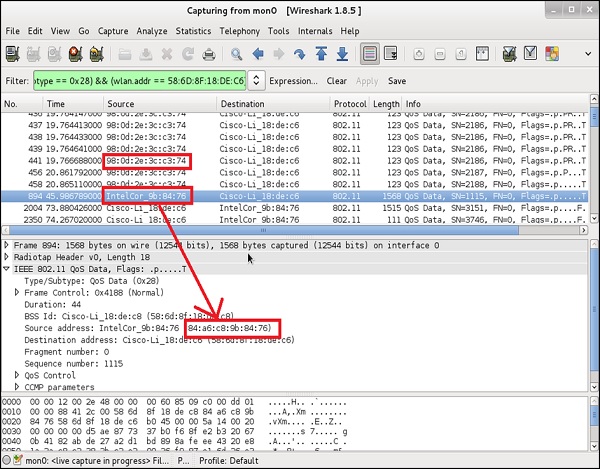

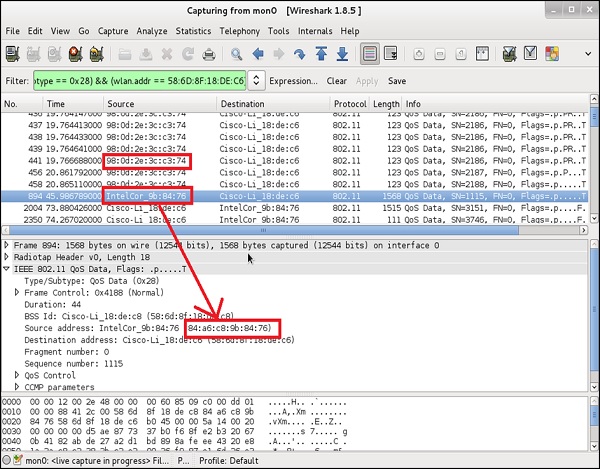

این اطلاعاتی است که مهاجم در ابتدا در اختیار ندارد. با این حال ، از آن جا که واسطه بی سیم برای اسنیف “open” است ، مهاجم ممکن است از Wireshark برای گوش دادن به دستگاه هایی که به اینترنت وصل شده و در زمان مشخصی با AP صحبت می کنند ، استفاده کند. وقتی Wireshark را شروع می کنید تا از روی هوا اسنیف کند ، به احتمال زیاد صدها بسته در ثانیه خواهید گرفت ، بنابراین ، استفاده از قوانین فیلتر کارآمد در Wireshark عاقلانه است. نوع فیلتر پیاده سازی ما شده به شکل زیر است.

(wlan.fc.type_subtype == 0x28) && (wlan.addr == 58:6D:8F:18:DE:C8)

بخش اول این فیلتر به Wireshark می گوید که فقط باید بسته های داده (نه فریم های beacon یا سایر فریم های مدیریتی) را جستجو کرد. این یک زیر گروه ۰x28 AND (“&&”) یکی از بخش هایی که باید AP ما باشد (دارای آدرس MAC 58: 6D: 8F: 18: DE: C8 در رابط رادیویی).

بررسی حملات کنترل دسترسی در امنیت بی سیم

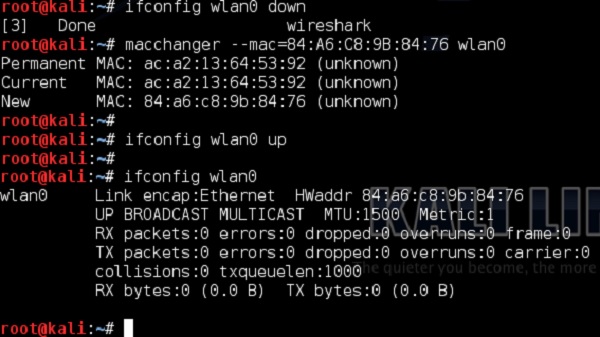

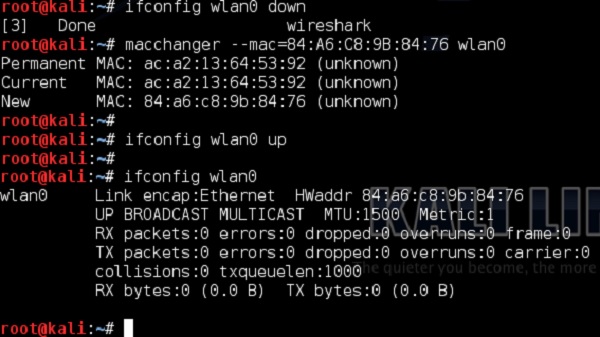

شما می توانید توجه کنید که دو دستگاه وجود دارد که بسته های داده را با AP که همان مواردی هستند که ما به عنوان یک مدیر به طور خاص در فیلترهای MAC قبلاً اجازه داده ایم، تبادل می کنند. داشتن این دو مورد ، تنها قطعه پیکربندی شما به عنوان یک مهاجم این است که به طور محلی آدرس MAC کارت بی سیم خود را تغییر دهید. در این مثال ، ما از یک ابزار مبتنی بر لینوکس استفاده خواهیم کرد (اما انواع دیگر آن برای همه سیستم عامل های ممکن وجود دارد).

بررسی حملات کنترل دسترسی در امنیت بی سیم

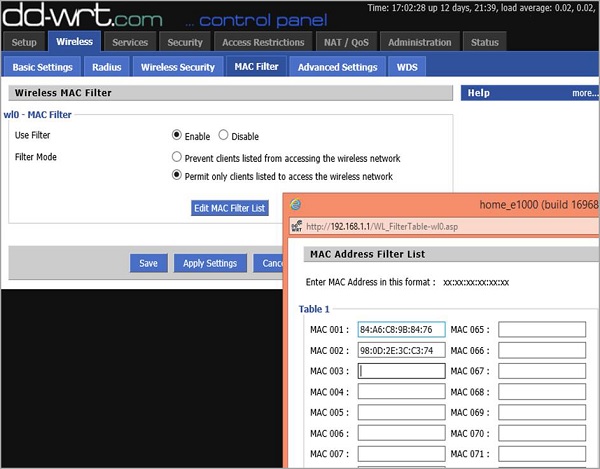

این یک روش ساده برای دور زدن کنترل دسترسی مبتنی بر فیلتر MAC بود. امروزه روش های انجام کنترل دسترسی بسیار پیشرفته تر است.

سرورهای احراز هویت تخصصی می توانند فرق قائل شود که آیا مشتری خاص یک محصول PC که توسط IPhone ،HP ، از Apple (چه نوع IPhone) یا برخی دیگر از سرویس گیرندگان بی سیم ساخته شده است ، تنها با نگاه کردن به نحوه چگونگی فریم های بی سیم از یک مشتری خاص و مقایسه آن ها با مجموعه “baselines” ، که برای فروشندگان خاص شناخته شده است. با این حال ، این چیزی نیست که شما ممکن است در شبکه های خانگی مشاهده کنید. این راه حل ها بسیار گران هستند و به زیرساخت های پیچیده تری نیاز دارند که انواع مختلفی از سرورها را در خود ادغام می کنند. به احتمال زیاد در برخی از محیط های شرکت ها با یکدیگر روبرو می شوند.

کلام پایانی

با بررسی حملات کنترل دسترسی در امنیت بی سیم همراه بودیم. در بخش بعد به حملات یکپارچگی (Integrity Attacks) می پردازیم. با آموزش امنیت بی سیم همراه باشید.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس