با سلام و وقت بخیر خدمت کاربران وب سایت آموزشی پی وی لرن. با دوره کامل آموزش امنیت وایرلس در خدمت شما عزیزان خواهیم بود. از حملات بر روی کلاینت ها حمله Misassociation است. بنابراین در این بخش به بررسی حمله Misassociation می پردازیم.

بررسی حمله Misassociation

شاید این وضعیت را قبلاً تجربه کرده باشید که وقتی با رایانه شخصی خود همراه هستید و در خانه از بی سیم استفاده می کنید ، رایانه شخصی شما به طور خودکار به WLAN متصل می شود ، بدون این که هیچ کاری از طرف شما بخواهد. دلیل این امر این است که ، لپ تاپ شما لیست WLAN هایی را که در گذشته به آن وصل شده اید ، به خاطر می آورد و این لیست را در به اصطلاح لیست شبکه ترجیحی (Preferred Network List) (در دنیای ویندوز) ذخیره می کند.

یک هکر مخرب ممکن است از این رفتار پیش فرض استفاده کند و AP بی سیم خود را به منطقه فیزیکی برساند ، که شما معمولاً از Wi-Fi خود استفاده می کنید. اگر سیگنال از آن AP، بهتر از نسخه اصلی AP باشد ، نرم افزار لپ تاپ با نقطه دسترسی جعلی (rogue) ارائه شده توسط هکر ارتباط برقرار می کند. انجام این نوع حملات در بعضی از فضاهای بزرگ مانند فرودگاه ها ، محیط های اداری یا اماکن عمومی بسیار آسان است. این نوع حملات گاهی اوقات تحت عنوان حملات Honeypot AP Attack نیز خوانده می شوند.

ایجاد AP جعلی به هیچ سخت افزاری فیزیکی احتیاج ندارد. توزیع لینوکس که در تمام آموزش Kali Linux استفاده می شود، یک ابزار داخلی به نام airbase-ng دارد که می تواند AP را با آدرس MAC خاص و نام (WLAN (SSID با یک فرمان واحد ایجاد کند.

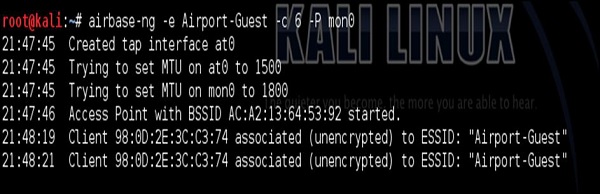

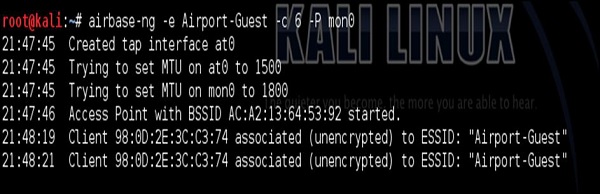

بیایید سناریوی زیر را ایجاد کنیم. در گذشته از SSID “Airport-Guest” در یکی از فرودگاه های European استفاده کرده ایم. به این ترتیب ، می دانیم که تلفن هوشمند ما این SSID را در PNL (لیست ترجیحی شبکه) ذخیره کرده است. بنابراین ما این SSID را با استفاده از airbase-ng ایجاد می کنیم.

بررسی حمله Misassociation

پس از ایجاد WLAN ، از حمله Layer 2 DoS که در ابتدا توضیح داده شد ، استفاده کردیم تا دائماً اعتبار خود را از تلفن بی سیم Home_e1000 تأیید کنید. در آن مرحله ، تلفن هوشمند SSID دیگر (Airport-Guest) را با کیفیت لینک بسیار خوب تشخیص می دهد ، بنابراین به طور خودکار به آن متصل می شود.

این چیزی است که شما در dump بالا مشاهده می کنید که از ۲۱:۴۸:۱۹ شروع می شود. در آن مرحله ، ما در شرایط خوبی هستیم تا با داشتن این ارتباط اولیه ، حملات دیگری را انجام دهیم. این ممکن است یک حمله مرد میانی (man in the middle) باشد ، تا تمام ترافیک وایرلس را از طریق رایانه شخصی مهاجم هدایت کند (حمله به صداقت و محرمانه بودن تبادل ترافیک.) یا ممکن است با سوء استفاده از برخی از آسیب پذیری ها با استفاده از Metasploit Framework ، از کامپیوتر مهاجم مستقیماً به تلفن هوشمند متصل شوید. راه های پیش روی زیادی وجود دارد.

کلام پایانی

بررسی حمله Misassociatio را در این بخش از آموزش دنبال نمودیم. در جلسه ی آینده به بررسی حمله Misconfigured Access Point را خواهیم داشت.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس