با سلام و وقت بخیر خدمت کاربران وب سایت آموزشی پی وی لرن. با دوره کامل آموزش امنیت وایرلس در خدمت شما عزیزان خواهیم بود. بررسی حالت های تأیید امنیت Wi-Fi بی سیم را مورد بررسی قرار خواهیم داد.

بررسی حالت های تأیید امنیت Wi-Fi بی سیم

در این فصل ، به طور خلاصه به سراغ طرح های احراز هویت احتمالی که در استقرار های بی سیم استفاده می شود ، خواهیم پرداخت. آن ها عبارتند از: Open Authentication و (Pre-Shared Key (PSK مبتنی بر تأیید اعتبار (authentication). مورد قبلی برای برای درایو کلیدهای پویا بر روی فریم های EAP ساخته شده است.

Open Authentication

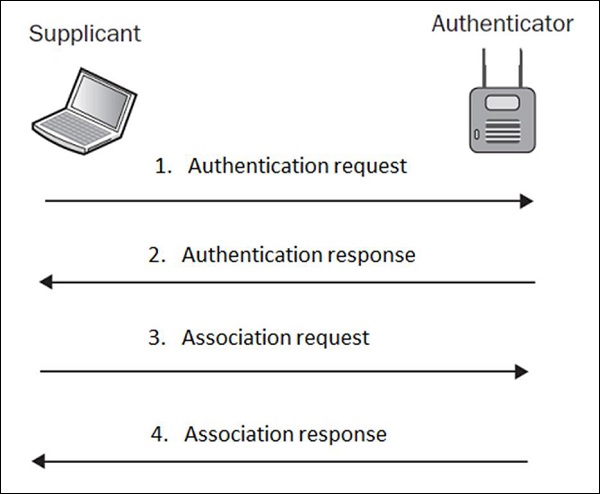

Open Authentication خود بسیار گمراه کننده است. این نشان می دهد که نوعی احراز هویت (authentication) در دست است ، اما در واقع ، فرآیند تأیید اعتبار در این طرح بیش تر شبیه به مرحله فرمال است تا مکانیسم تأیید اعتبار. به نمودار زیر توجه نمایید.

بررسی حالت های تأیید امنیت Wi-Fi بی سیم

آن چه این مبادله ها می گوید این است که در درخواست تأیید اعتبار (authentication request) مشتری بی سیم (متقاضی- supplicant) می گوید “Hi AP, I would like to authenticate” و پاسخ تأیید اعتبار از طرف AP به این صورت بیان شده است “…OK, here you go”. Do you see any kind of security in this setup? Neither do I آیا در این تنظیمات امنیت وجود دارد؟

به همین دلیل است که هرگز نباید از Open Authentication استفاده شود ، زیرا به راحتی امکان دسترسی به هر مشتری برای دسترسی به شبکه ، بدون بررسی امنیتی مناسب فراهم می شود.

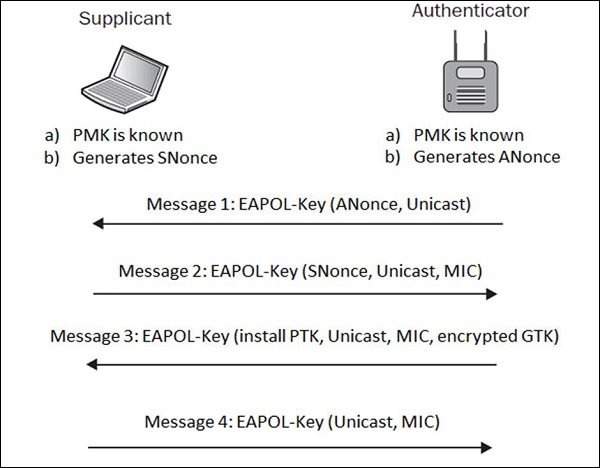

(EAP-based 4-way handshake (with WPA/WPA2

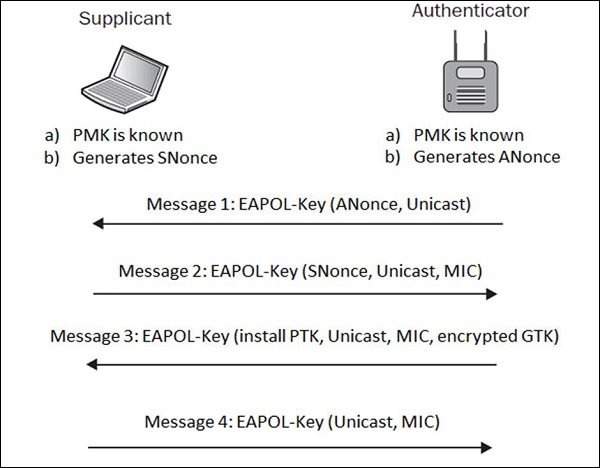

هنگامی که یک مشتری بی سیم با AP احراز هویت می کند ، هر دو فرآیند احراز هویت ۴ مرحله ای را انجام می دهند که به آن ۴way handshake گفته می شود. در طی آن تبادل پیام ، گذرواژه اشتراکی بین AP و مشتری بی سیم حاصل می شود ، بدون این که در هیچ یک از پیام های EAP منتقل شود.

بررسی حالت های تأیید امنیت Wi-Fi بی سیم

(Pairwise Master Key (PMK چیزی است که یک هکر می خواهد آن را جمع آوری کند تا بتواند طرح رمزنگاری شبکه را بشکند. PMK فقط مربوط به “Provicant” و “Authenticator” شناخته شده است ، اما در هیچ کجای انتقال مشترک نیست.

با این حال ، کلیدهای جلسه هستند ، و آن ها ترکیبی از آدرس های ANonce ، SNonce ، PMK ، MAC از Applicant و Authenticator هستند. ممکن است آن رابطه را به صورت فرمول ریاضی بنویسیم.

(Sessions_keys = f(ANonce, SNonce, PMK, A_MAC, S_MAC.

برای درایو PMK از آن معادله ، باید AES / RC4 را بشکند (بسته به این که از WPA2 یا WPA استفاده شده باشد). کار ساده ای نیست زیرا تنها رویکرد عملی انجام brute-force یا dictionary است (با فرض این که شما یک dictionary واقعا خوب دارید).

این قطعاً یک روش احراز هویت توصیه شده برای استفاده است ، و قطعاً از استفاده از تأیید Open Authentication مطمئن تر است.

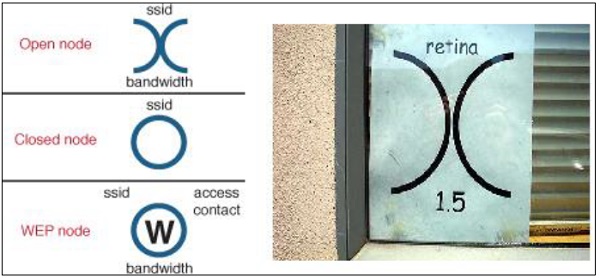

Wi-Fi Chalking

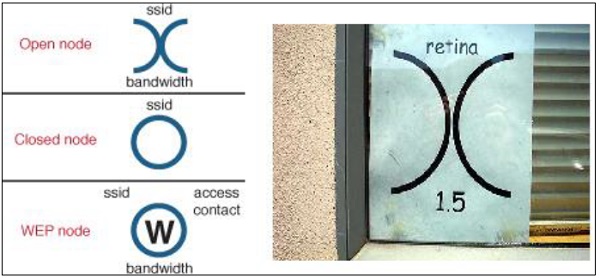

Wi-Fi chalking یک مفهوم بسیار عجیب در تاریخ wireless LAN history بود ، که عمدتا در ایالات متحده مورد استفاده قرار می گرفت. ایده اصلی علامت گذاری مکان هایی بود که در آن open-authentication یا WLAN هایی با احراز هویت ضعیف انجام می شدند. با انجام این کار ، هرکسی که این علامت را در جایی روی دیوار یا زمین پیدا کند ، که با گچ نوشته شده است ، می توانست بدون تأیید اعتبار به سیستم Wi-Fi وارد شود.

بررسی حالت های تأیید امنیت Wi-Fi بی سیم

ممکن است از خودتان بپرسید – چرا گچ و نوعی مارکر؟ چرا اسپری یا روش ثابت تر مارک کردن نباشد؟ جواب ساده است و از حقوق کیفری ناشی می شود – نوشتن با گچ به عنوان عمل خرابکاری در نظر گرفته نشده بود.

کلام پایانی

بررسی حالت های تأیید امنیت Wi-Fi بی سیم را در این بخش از آموزش امنیت بی سیم بیان نمودیم. در جلسه ی آینده به بررسی Encryption یا رمزگذاری خواهیم پرداخت.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس