با سلام و وقت بخیر خدمت کاربران وب سایت آموزشی پی وی لرن. با دوره کامل آموزش امنیت وایرلس در خدمت شما عزیزان خواهیم بود. در این بخش از آموزش با مبحث هک آبی یا Bluejack یک قربانی آشنا خواهیم شد.

هک آبی یا Bluejack یک قربانی

در ابتدا، بیایید معنای Bluejacking را تعریف کنیم. این فرآیند ارسال کارت به اصطلاح “تجارت الکترونیکی” به دستگاه دیگر از طریق بلوتوث است. همان طور که می دانیم انواع کارت های ویزیت الکترونیکی دارای اطلاعات تماس (نام ، ایمیل ، شماره تلفن) هستند که برای سایر کاربران ارسال می شوند. Bluejacking به همان روش کار می کند ، اما اطلاعات تماس ارسال نمی کند. به جای آن ، برخی از محتوای مخرب را ارسال می کند. نمونه ای از Bluejacking در تصویر زیر نشان داده شده است.

این تعریف از Bluejacking تعبیری است که در اکثر منابع اینترنتی مشاهده می کنید. اصول اساسی هک شدن بلوتوث این است که انتخاب گسترده ای به شما می دهند. اول این که در ابتدا باید با دستگاه دیگر جفت شوید. به محض انجام این مرحله ، ممکن است اینترنت را برای ابزارهایی کشف کنید که برخی از کارکردهای مخرب خاص را ایجاد می کنند. این ممکن است :

- مانند ارسال کارت ویزیت الکترونیکی با پیوست های مخرب که در بالال ذکر شد.

- بیرون کشیدن اطلاعات محرمانه از دستگاه قربانی.

- گرفتن دستگاه قربانی و برقراری تماس ، ارسال پیام و غیره ، البته بدون اطلاع کاربر.

حال هنگامی که با دستگاه قربانی جفت هستید ، چگونگی رسیدن به این نکته را برای شما توضیح خواهیم داد. هر کاری که می خواهید در آینده انجام دهید ، فقط به ابزار و رویکردهایی که در اینترنت پیدا خواهید کرد بستگی دارد ، اما تقریباً هر چیزی می تواند باشد.

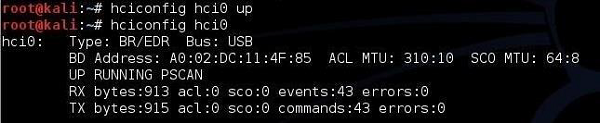

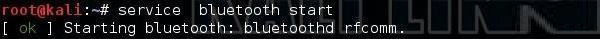

اولین قدم فعال کردن سرویس بلوتوث به صورت محلی در رایانه شخصی است.

هک آبی یا Bluejack یک قربانی

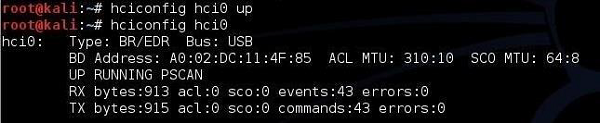

در مرحله بعد ، ما باید رابط بلوتوث را فعال کنیم و پیکربندی آن را مشاهده کنیم (همان روشی که رابط های فیزیکی اترنت و رابط های بی سیم دارند ، بلوتوث دارای آدرس MAC است که به عنوان آدرس BD نامیده می شود).

هک آبی یا Bluejack یک قربانی

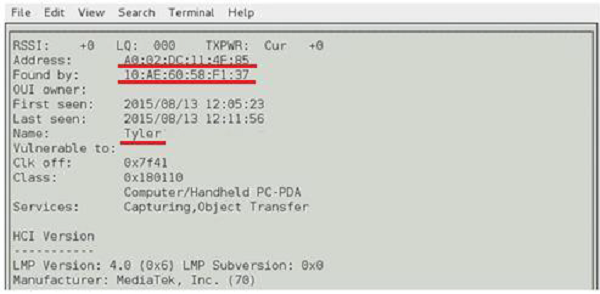

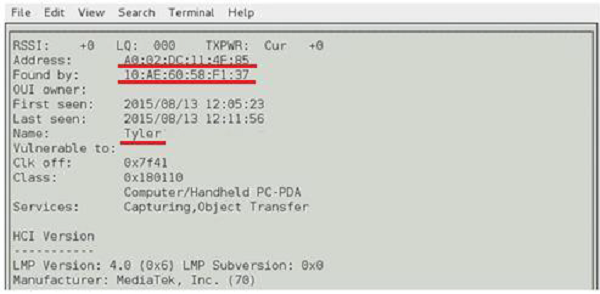

وقتی که فهمیدیم که رابط کاربری UP است و در حال اجرا است ، باید یک شبکه بلوتوث را برای دستگاه های قابل مشاهده در محیط نزدیک اسکن کنیم (این معادل airodump-ng از دنیای بی سیم ۸۰۲٫۱۱ است). این کار با استفاده از ابزاری به نام btscanner انجام می شود.

هک آبی یا Bluejack یک قربانی

آنچه شما می توانید از تصویر بالا بخوانید این است که:

- آدرس MAC دستگاه بلوتوث محلی ما A0: 02: DC: 11: 4F: 85 است.

- آدرس MAC دستگاه بلوتوث هدف ۱۰: AE: 60: 58: F1: 37 است.

- نام دستگاه بلوتوث مورد نظر “Tyler” است.

ایده اصلی در اینجا این است که دستگاه Tyler دستگاه بلوتوث دیگری جفت و تایید شود. برای این که مهاجم بتواند خود را به عنوان “Tyler” جعل کند و مستقیماً با گره های دیگر جفت شود ، باید آدرس MAC خود را جعل کنیم و نام بلوتوث خود را روی “Tyler” تنظیم کنیم.

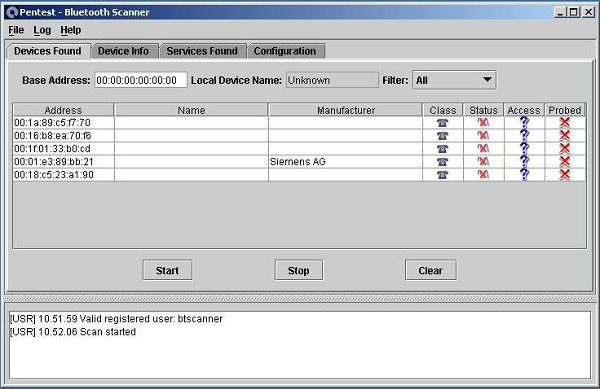

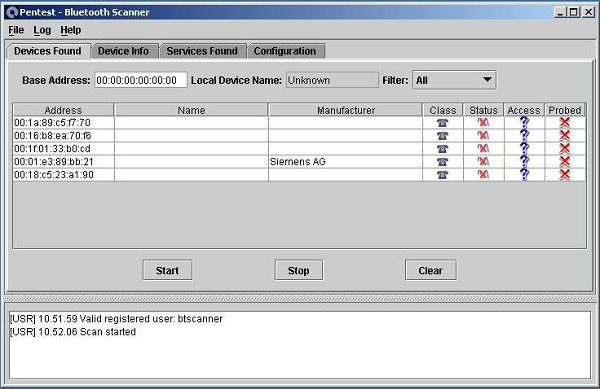

فقط برای اطلاع ، شما یک نسخه BTScanner برای سیستم عامل ویندوز نیز دارید. در زیر نمونه تصویر از نسخه ویندوز ابزار وجود دارد.

هک آبی یا Bluejack یک قربانی

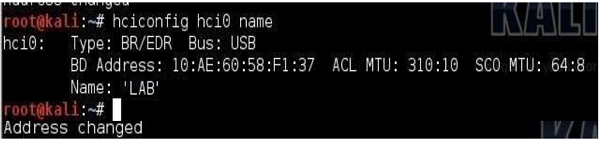

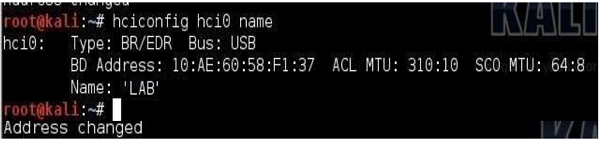

برای جعل اطلاعات بلوتوث ابزاری به نام spooftooth وجود دارد که باید در این جا از آن استفاده کنیم (معادل macchanger ، که ما باید از آن استفاده کنیم تا تأیید هویت MAC را در سناریوی WEP با فیلتر MAC انجام دهیم). آنچه در زیر انجام داده ایم این است که ما آدرس MAC دانگل بلوتوث خود (دستگاه hci0) را تغییر داده ایم ، با استفاده از btscanner پیدا کرده ایم. همچنین نام دستگاه بلوتوث را به “LAB” تغییر داده ایم. این موردی است که در تنظیم جفت شدن بلوتوث بین دو تلفن هوشمند محلی استفاده می کنیم.

هک آبی یا Bluejack یک قربانی

در حال حاضر ، ما با تنظیم بلوتوث یکی از مشتریانی که در ارتباط تلفن به تلفن بلوتوث درگیر هستند ، کلون کرده ایم. این امکان را به ما می دهد تا مستقیماً از طریق یک جفت بلوتوث با دستگاه دیگر ارتباط برقرار کنیم. البته باید اطمینان حاصل کنیم که دستگاه قانونی که اعتبار آن را جعل کرده ایم ، از شبکه ناپدید می شود. این کار در زندگی واقعی ممکن است زمان ببرد و ما باید منتظر بمانیم تا کاربر از محدوده بلوتوث دور شود یا سرویس بلوتوث را در دستگاه خود غیرفعال کند.

کلام پایانی

با هک آبی یا Bluejack یک قربانی در این بخش از آمورش امنیت بی سیم آشنا شدیم. در جلسه ی آینده به بررسی ابزارها خواهیم پرداخت. با وب سایت آموزشی پی وی لرن همراه باشید.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس