با آموزش امنیت سایبری (Cyber Security) ، از وب سایت آموزشی پی وی لرن در خدمت شما کاربران عزیز خواهیم بود. بررسی تکنولوژی امنیت سایبری (Cyber Security) را با مبحث پیاده سازی معماری فایروال ها ادامه خواهیم داد و مباحثی چون Intended deployment structure، فایروال های هاست دو میزبانه (Dual-homed host firewalls) و VPN و غیره را خواهیم داشت. با ما همراه باشید.

بررسی تکنولوژی امنیت سایبری (Cyber Security)

در بخش قبل با فایروال های لایه MAC ، فایروال های هیبرید (Hybrid firewalls) و نسل های متفاوت معماری فايروال آشنا شدیم. و حالا مباحث را ادامه می دهیم.

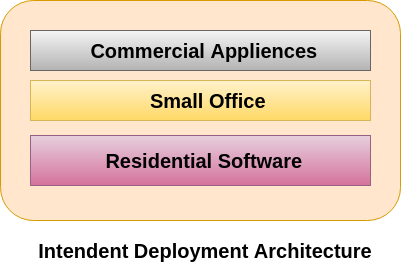

۳٫ ساختار استقرار در نظر گرفته شده (Intended deployment structure)

فایروال را نیز می توان بر اساس ساختار طبقه بندی کرد. این ها مانند موارد زیر هستند.

بررسی تکنولوژی امنیت سایبری (Cyber Security)

حال هر یک از موارد ذکر شده در تصویر را توضیح خواهیم داد. و در ابتدا مبحث Commercial Appliances را خواهیم داشت.

Commercial Appliances

این بر روی یک سیستم عامل سفارشی اجرا می شود. این سیستم فایروال متشکل از نرم افزار اپلیکیشن فایروال است که روی یک رایانه عمومی استفاده می شود. این برای محافظت از یک شبکه تجاری متوسط و بزرگ طراحی شده است. بسیاری از فایروال های تجاری کاملاً پیچیده هستند و اغلب برای بهره گیری کامل از ویژگی های آن ها نیاز به آموزش تخصصی و مجوز دارند.

Small Office Home Office

فایروال SOHO برای شبکه های دفتر کوچک یا خانگی که نیاز به محافظت در برابر تهدیدات امنیتی اینترنت دارند طراحی شده است. فایروال برای (SOHO (Small Office Home Office اولین خط دفاعی است و در یک استراتژی کلی امنیتی نقش اساسی دارد. فایروال SOHO دارای منابع محدودی است به گونه ای که محصولی که فایروال آن ها را اجرا می کند باید نسبتاً برای استفاده آسان و نگه داری و مقرون به صرفه باشد. این فایروال شبکه حوزه محلی کاربر یا یک سیستم کامپیوتری خاص را به دستگاه کار با اینترنت متصل می کند.

Residential Software

نرم افزار فایروال پایه Residential مستقیماً بر روی سیستم کاربر نصب می شود. برخی از این برنامه ها خدمات فایروال را با سایر محافظت ها مانند آنتی ویروس یا تشخیص نفوذ ترکیب می کنند. محدودیت هایی در میزان قابلیت تنظیم و محافظت از فایروال های نرم افزاری وجود دارد.

در ادامه پیاده سازی معماری فایروال ها را ورد بررسی قرار خواهیم داد.

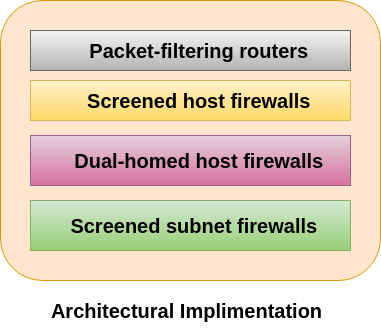

۴- پیاده سازی معماری فایروال ها (Architectural Implementation)

پیکربندی فایروالی که برای یک سازمان خاص کار می کند به سه عامل بستگی دارد: اهداف شبکه ، توانایی سازمان در توسعه و پیاده سارزی معماری ها و بودجه موجود برای عملکرد.

چهار نوع پیاده سازی معماری معمول فایروال وجود دارد:

بررسی تکنولوژی امنیت سایبری (Cyber Security)

در ادامه ی پیاده سازی معماری فایروال ها به بررسی هر یک از موارد ذکر شده در شکل ،خواهیم پرداخت.

روترهای Packet filtering

فایروال Packet filtering برای کنترل دسترسی به شبکه با نظارت بر بسته های خروجی و ورودی استفاده می شود. این امکان را برای آن ها فراهم می کند که بر اساس آدرس های IP منبع ، پروتکل ها و پورت ها از طریق منبع یا مقصد عبور یا متوقف شوند. در حین ارتباط ، یک گره، یک بسته را منتقل می کند. این بسته با قوانین و سیاست های از پیش تعریف شده فیلتر و مَچ شده است. پس از مَچ ، یک بسته امن و تأیید شده و قابل پذیرش در نظر گرفته می شود، در غیر این صورت آن ها را مسدود کند.

Screened host firewalls

این معماری فایروال، روتر packet-filtering را با یک فایروال جداگانه و اختصاصی ترکیب می کند. application gateway فقط به یک رابط شبکه نیاز دارد. این اجازه می دهد تا روتر بسته های پیش نمایش را به حداقل برساند تا ترافیک شبکه و بارگذاری بر روی پروکسی داخلی باشد. روتر packet-filtering پروتکل های خطرناک را برای رسیدن به application gateway و سیستم های سایت فیلتر می کند.

در ادامه فایروال های هاست دو میزبانه (Dual-homed host firewalls) را مورد بررسی قرار خواهیم داد.

فایروال های هاست دو میزبانه (Dual-homed host firewalls)

معماری شبکه برای فایروال dual-homed host ساده است. معماری آن پیرامون کامپیوتر dual-homed host ساخته شده است ، رایانه ای که حداقل دو NIC دارد. یک NIC با شبکه خارجی وصل می شود و دیگری به شبکه داخلی وصل می شود که یک لایه محافظت اضافی را فراهم می کند. با استفاده از این NIC ها ، باید تمام ترافیک ها از طریق فایروال عبور کنند تا بین شبکه های داخلی و خارجی جابجا شوند.

اجرای این معماری اغلب از NAT استفاده می کند. NAT روشی برای ترسیم از آدرس های IP اختصاص داده شده به محدوده های خاص و بدون آدرس IP روت شده است ، در نتیجه مانع دیگری برای نفوذ مهاجمان خارجی ایجاد می شود.

فایروال های هاست دو میزبانه (Dual-homed host firewalls) را بررسی نمودیم. بعد از بررسی فایروال های هاست دو میزبانه (Dual-homed host firewalls) به بررسی Screened Subnet Firewalls خواهیم پرداخت.

Screened Subnet Firewalls

این معماری با اضافه کردن یک perimeter network که باعث جداسازی بیش تر شبکه داخلی از اینترنت می شود ، یک لایه اضافی (perimeter network) به معماری میزبان نمایش داده شده اضافه می کند. در این معماری دو screening routers وجود دارد و هر دو به perimeter net متصل هستند. یکی روتر بین perimeter net و شبکه داخلی قرار دارد و روتر دیگر بین perimeter net و شبکه خارجی قرار دارد. برای ورود به شبکه داخلی ، یک مهاجم باید هر دو روتر را پشت سر بگذارد. هیچ نقطه آسیب پذیر واحدی وجود ندارد که شبکه داخلی را به خطر بیاندازد.

مبحث بعدی تعریف و توضیحاتی راجع به VPN خواهد بود.

VPN

VPN مخفف virtual private network است. VPN فناوری است که یک اتصال ایمن و رمزگذاری شده را از طریق دستگاه به شبکه با اینترنت ایجاد می کند. این نوع اتصال کمک می کند تا اطمینان حاصل شود که داده های حساس ما با خیال راحت منتقل می شوند. این مانع از استراق سمع اتصال ما در ترافیک شبکه می شود و به کاربر اجازه می دهد تا به صورت ایمن به یک شبکه خصوصی دسترسی پیدا کند. این فناوری به طور گسترده در محیط های شرکت ها مورد استفاده قرار می گیرد.

یک VPN همانند فایروال کار می کند مانند فایروالی که از داده های محلی به دستگاه محافظت می کند هر جا که VPN ها از داده های آنلاین محافظت می کنند برای اطمینان از برقراری ارتباط ایمن در اینترنت ، داده ها از طریق تونل های امن و کاربر VPN از یک روش تأیید اعتبار برای دسترسی به سرور VPNs استفاده می کنند. VPN توسط کاربران از راه دور که نیاز به دسترسی به منابع سازمانی دارند ، استفاده می شود ، مشتریانی که می توانند فایل ها را بارگیری کنند و مسافران تجاری می توانند به سایتی دسترسی پیدا کنند که از نظر جغرافیایی محدود باشد.

پیاده سازی معماری فایروال ها را در این جا به پایان می رسانیم. ادامه ی مطالب را در جلسه ی آینده بررسی می کنیم.

کلام پایانی

در بخش پیاده سازی معماری فایروال ها ، فایروال های هاست دو میزبانه (Dual-homed host firewalls) ، روترهای Packet filtering ، فایروال های Screened Subnet Firewalls و VPN و غیره را مورد بررسی قرار دادیم. در بخش بعدی نیز بررسی تکنولوژی امنیت سایبری (Cyber Security) را ادامه خواهیم داد. با وب سایت آموزشی پی وی لرن همراه باشید.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس