با آموزش امنیت سایبری (Cyber Security) ، از وب سایت آموزشی پی وی لرن در خدمت شما کاربران عزیز خواهیم بود. بررسی اهداف امنیت سایبری (Cyber Security) را در این بخش از آموزش، خواهیم داشت.

بررسی اهداف امنیت سایبری (Cyber Security)

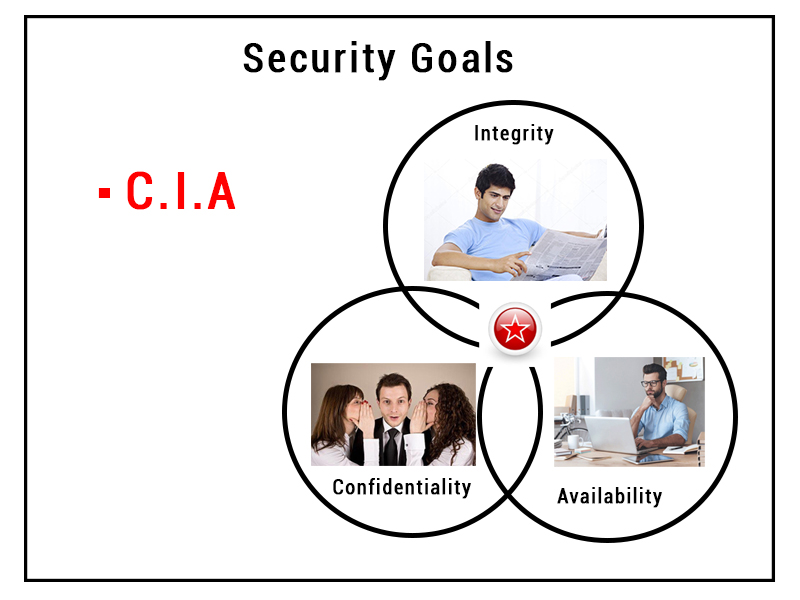

هدف از امنیت سایبری ، محافظت از اطلاعات در برابر سرقت ، به خطر انداختن یا در معرض حمله قرار گرفتن، است. امنیت سایبری را می توان حداقل با یکی از سه هدف زیر اندازه گیری کرد.

- از محرمانه بودن داده ها محافظت کنید.

- یکپارچگی داده ها را حفظ کنید.

- در دسترس بودن داده ها را برای کاربران مجاز ارتقا دهید.

این اهداف ، محرمانه بودن ، یکپارچگی ، در دسترس بودن (confidentiality, integrity, availability (CIA ، اساس کلیه برنامه های امنیتی را تشکیل می دهد. سیا (CIA) یک الگوی امنیتی است که برای هدایت سیاست های مربوط به امنیت اطلاعات در داخل سازمان یا شرکت طراحی شده است.

برای جلوگیری از سردرگمی با Central Intelligence Agency از این مدل به عنوان (AIC (Availability, Integrity, and Confidentiality نیز یاد می شود. عناصر سه گانه سه عامل مهم امنیتی در نظر گرفته می شوند.

معیارهای CIA از مواردی است که بیش تر سازمان ها و شرکت ها، هنگام نصب یک برنامه جدید ، ایجاد یک بانک اطلاعاتی و یا هنگام تضمین دسترسی به برخی داده ها از آن ها استفاده می کنند. برای این که اطلاعات کاملاً ایمن باشد ، همه این اهداف امنیتی باید عملی شوند. این ها سیاست های امنیتی هستند که همه با هم کار می کنند ، بنابراین نادیده گرفتن یک سیاست می تواند اشتباه باشد.

بررسی اهداف امنیت سایبری (Cyber Security)

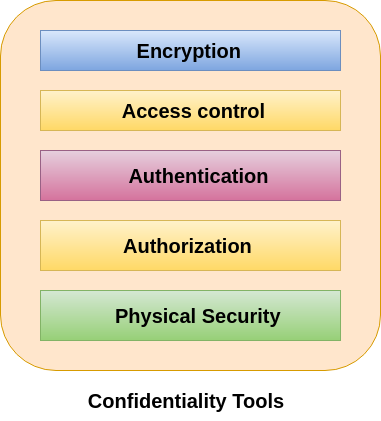

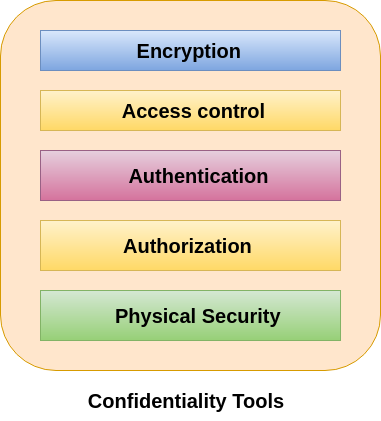

۱٫ محرمانه بودن (Confidentiality)

محرمانه بودن تقریباً برابر با privacy است و از افشای غیرمجاز اطلاعات جلوگیری می کند. این مستلزم حفاظت از داده ها ، دسترسی برای کسانی که مجاز به دیدن، هستند در حالی که دیگران را از یادگیری هر چیزی درباره محتوای آن محروم می باشند، است. در ضمن اطمینان از این که افراد صحیح می توانند آن را دریافت کنند ، از رسیدن اطلاعات ضروری به افراد اشتباه، جلوگیری می کند. رمزگذاری (encryption) داده ها مثال خوبی برای اطمینان از محرمانه بودن است.

بررسی اهداف امنیت سایبری (Cyber Security)

رمزگذاری (Encryption)

رمزگذاری روشی برای تبدیل اطلاعات است تا با استفاده از یک الگوریتم ، آن را برای کاربران غیرمجاز غیر خواندنی کند. تبدیل داده ها، از یک کلید مخفی (کلید رمزگذاری) استفاده می کند تا داده های تبدیل شده فقط با استفاده از یک کلید مخفی دیگر (کلید رمزگشایی) قابل خواندن باشند. از داده های حساس مانند شماره کارت های اعتباری به وسیله ی رمزگذاری (encoding) و تبدیل داده ها به متن رمزگذاری شده غیر خواندنی حفاظت می کند. این داده های رمزگذاری شده فقط با رمزگشایی آن قابل خواندن است. کلید نامتقارن و کلید متقارن دو نوع اصلی رمزگذاری هستند.

کنترل دسترسی (Access control)

کنترل دسترسی قوانین و سیاست هایی را برای محدود کردن دسترسی به یک سیستم یا منابع فیزیکی یا مجازی تعریف می کند. این فرآیندی است که کدام یک از کاربران، دسترسی، و امتیازات خاصی به سیستم ها ، منابع یا اطلاعات، را داشته باشند. در سیستم های کنترل دسترسی ، کاربران قبل از دسترسی باید اعتبارنامه خود را ، مانند نام شخص یا شماره سریال رایانه، ارائه دهند. در سیستم های فیزیکی ، این اعتبارنامه ها می توانند به اشکال مختلفی ارائه شوند ، اما اعتبارهایی که نمی توانند منتقل شوند بیش ترین امنیت را دارند.///////

احراز هویت (authentication)

احراز هویت (authentication) فرایندی است که از هویت یا نقشی که شخصی در اختیار دارد ، مطمئن می شود و تأیید می کند. این کار به چندین روش مختلف قابل انجام است ، اما معمولاً مبتنی بر ترکیبی از موارد زیر است.

- چیزی که شخص دارد (مانند یک کارت هوشمند یا یک کلید رادیویی برای ذخیره کلیدهای مخفی) ،

- چیزی که شخص می داند (مانند رمز عبور) ،

- چیزی که شخص است (مانند یک انسان با اثر انگشت).

احراز هویت برای هر سازمانی ضروری است زیرا حراز هویت باعث می شود تا تنها کاربران معتبر، به منابع حفاظت شده، دسترسی داشته باشند که امنیت شبکه ها را حفظ کنند. این منابع ممکن است شامل سیستم های رایانه ای ، شبکه ها ، پایگاه داده ها ، وب سایت ها و سایر برنامه ها یا خدمات مبتنی بر شبکه باشد.

مجوز (Authorization)

Authorization یک مکانیسم امنیتی است که به انجام یا داشتن کاری اجازه می دهد. این کار برای تعیین دسترسی شخص یا سیستم به منابع ، براساس خط مشی کنترل دسترسی از جمله برنامه های رایانه ای ، فایل ها ، خدمات ، داده ها و ویژگی های برنامه کاربردی مورد استفاده قرار می گیرد. مدیران سیستم معمولاً سطح مجوزهایی که تمام سیستم و منابع کاربر را پوشش می دهند، اختصاص می دهند. در حین مجوز ، یک سیستم قوانین دسترسی کاربر معتبر را تأیید می کند و یا دسترسی به منابع را اعطا می کند یا خودداری می کند.

امنیت فیزیکی (Physical Security)

Physical Security اقدامات طراحی شده برای منع دسترسی غیرمجاز دارایی های فناوری اطلاعات (IT ) مانند تأسیسات ، تجهیزات ، پرسنل ، منابع و سایر را از آسیب دیدن توضیح می دهد. این دارایی ها را در برابر تهدیدات فیزیکی از جمله سرقت ، خرابکاری ، آتش سوزی و بلایای طبیعی محافظت می کند.

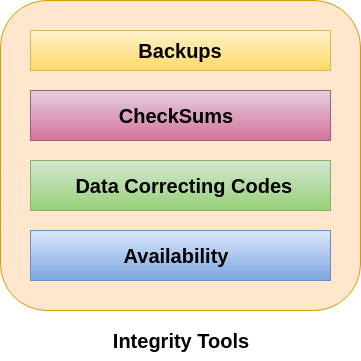

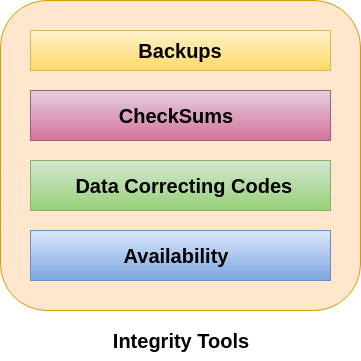

۲٫ یکپارچگی

یکپارچگی به روش هایی برای اطمینان از واقعی بودن ، دقیق بودن و محافظت از اصلاحات غیر مجاز کاربر اطلاق می شود. این خاصیتی است که اطلاعات به صورت غیرمجاز تغییر نمی یابد و منبع اطلاعات واقعی است.

ابزار برای یکپارچگی

بررسی اهداف امنیت سایبری (Cyber Security)

پشتیبان گیری (Backups)

Backup بایگانی دوره ای از داده ها است. این فرآیند ساختن نسخه هایی از فایل های داده یا داده است که در صورت از بین رفتن یا خراب شدن داده های اصلی یا فایل های داده، استفاده می شود. همچنین از آن برای تهیه کپی برای اهداف تاریخی ، مانند مطالعات طولی (هم ارز) ، آمار یا برای سوابق تاریخی یا برای پاسخگویی به الزامات یک سیاست حفظ داده، استفاده می شود. بسیاری از برنامه ها به ویژه در یک محیط ویندوز ، با استفاده از پسوند فایل BAK. ، فایلهای پشتیبان تهیه می کنند.

Checksum ها

Checksums یک مقدار عددی است که برای تأیید صحت یک فایل یا انتقال داده استفاده می شود. به عبارت دیگر ، این محاسبه یک تابع است که محتوای یک فایل را به یک مقدار شمارشی نگاشت می کند. آن ها معمولاً برای مقایسه دو مجموعه داده مورد استفاده قرار می گیرند تا مطمئن شوند که یکسان هستند. یک تابع checksum به کل محتویات یک فایل بستگی دارد. به گونه ای طراحی شده است که حتی تغییر کوچکی در فایل ورودی، ممکن است به مقدار خروجی متفاوت منجر شود.

کدهای تصحیح داده (Data Correcting Codes)

این یک روش برای ذخیره داده ها به گونه ای است که می توان تغییرات کوچک را به راحتی تشخیص داد و به طور خودکار اصلاح کرد.

۳٫ در دسترس بودن (Availability)

Availability ویژگی است که در آن اطلاعات توسط افراد مجاز به انجام این کار، به موقع قابل دسترسی و اصلاح، می باشد. Availability تضمین دسترسی مطمئن و مداوم به داده های حساس ، توسط افراد مجاز است.

ابزار در دسترس بودن (Availability)

- حفاظت های فیزیکی (Physical Protections)

- افزونگی های محاسباتی (Computational Redundancies)

حفاظت های فیزیکی (Physical Protections)

حفاظت فیزیکی به معنای نگه داری اطلاعات حتی در صورت بروز چالش های فیزیکی است. این اطمینان را حاصل می کند که اطلاعات حساس و فناوری اطلاعات مهم در مناطق امن قرار گرفته اند.

افزونگی های محاسباتی (Computational Redundancies)

این از رایانه ها و دستگاه های ذخیره سازی ، در صورت بروز فیلور (failure) به صورت فالبک ها (fallbacks) محافظت می کند.

کلام پایانی

بررسی اهداف امنیت سایبری (Cyber Security) را در این بخش از آموزش امنیت سایبری مورد بحث قرار دادیم. در جلسه ی آینده به بررسی انواع حملات سایبری خواهیم پرداخت.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس