| ابزار ها | شرح |

|---|

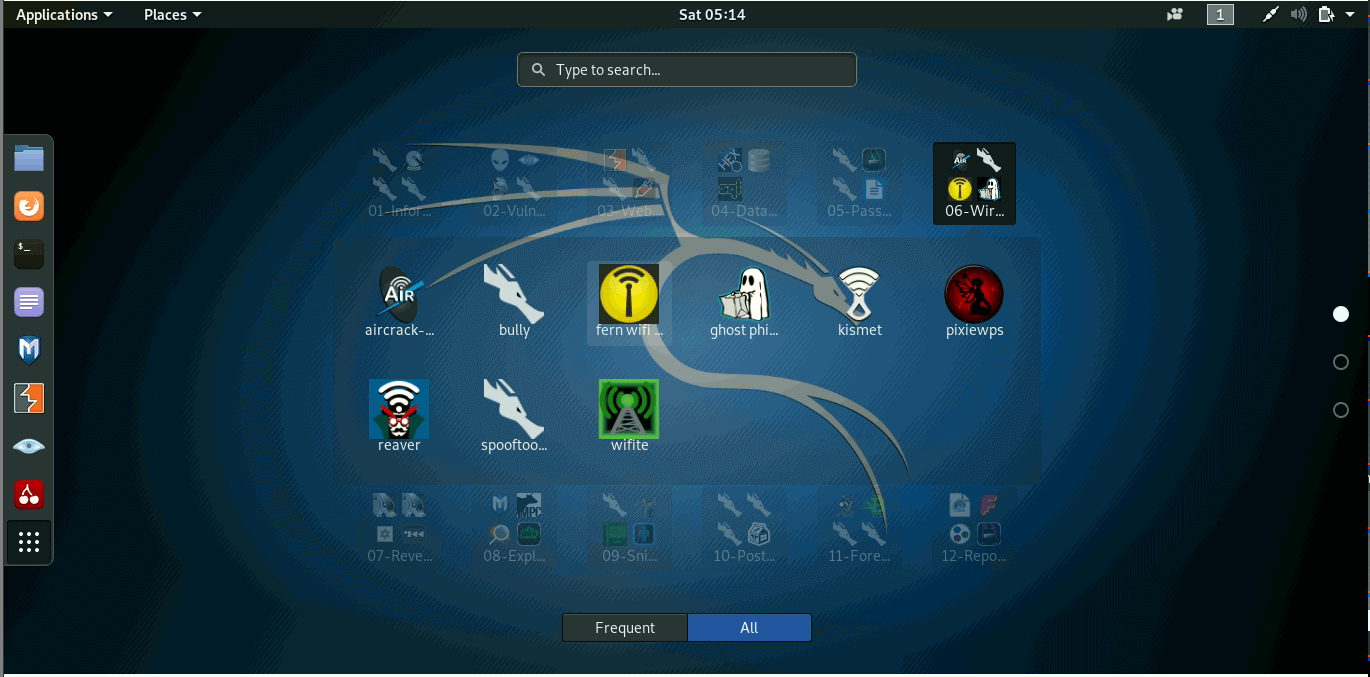

| Airebase-ng | این ابزار برای حمله به مشتریان بر خلاف Access Point استفاده می شود. Airebase-ng توانایی دارد که به عنوان یک ad-hoc Access Point عمل کند. |

| Aircrack-ng | Aircrack-ng یک ابزار کرک کلیدهای ۸۰۲٫۱۱ WEP و WPA-PSK است که برای بازیابی کلیدها پس از گرفتن بسته های داده کافی مورد استفاده قرار می گیرد. |

| Airdecap-ng | این یک فایل pcap رمز شده WEP / WPA را رمزگشایی می کند. |

| Airdecloak-ng | wep را از یک فایل pcap حذف می کند. |

| Aireplay-ng | این ابزار برای ایجاد ترافیک با تزریق بسته ها به شبکه وایرلس استفاده می شود. |

| airgraph-ng | از این ابزار برای نمایش خروجی داده شده توسط airodump-ng به صورت گرافیکی استفاده می شود. |

| Airmon-ng | Airmon-ng ابزاری است که برای فعال یا غیرفعال کردن حالت مانیتور کارت های بی سیم استفاده می شود. |

| Airodump-ng | از آن برای گرفتن بسته شبکه بی سیم استفاده می شود. اگر ما یک گیرنده GPS متصل داشته باشیم ، airodump-ng می تواند مختصات نقاط دسترسی کشف شده را وارد کند. |

| Airodump-ng-oui-update | برای بارگیری لیست (OUI (Organizationally Unique Identifier از IEEE استفاده می شود. |

| Airolib-ng | این ابزار یک جدول hash های از پیش محاسبه شده WPA / WPA2 (لیست essid و رمز عبور) ایجاد و مدیریت می کند. |

| Airserv-ng | Airserv-ng یک سرور کارت شبکه بی سیم است که به یک برنامه کاربردی بی سیم اجازه می دهد تا به طور جداگانه از طریق یک اتصال شبکه Client-server TCP ، از یک کارت شبکه بی سیم استفاده کند. |

| Airtun-ng | Airtun-ng یک ایجادکننده رابط مجازی تونل است که اجازه می دهد تا ترافیک رمزگذاری شده برای اهداف WIDS کنترل شود و ترافیک دلخواه را به یک شبکه تزریق می کند. |

| Asleap | برای بازیابی کلمات عبور LEAP / PPTP استفاده می شود. |

| Besside-ng | Besside-ng به طور خودکار تمام شبکه های WEP و WPA را در این محدوده کرک می کند و برای WPA handshake یک log ایجاد می کند. |

| Bluelog | Bluelog یک ابزار بررسی سایت Bluetooth است که برای بررسی و نظارت بر سایت استفاده می شود. |

| BlueMaho | برای تست امنیت دستگاه بلوتوث استفاده می شود. |

| Bluepot | این برنامه برای پذیرش و ذخیره هرگونه بدافزار ارسال شده به آن و مقابله با حملات متداول مانند BlueBugging و BlueSnarfing طراحی شده است. |

| BlueRanger | BlueRanger یک اسکریپت ساده Bash است که برای یافتن دستگاه های بلوتوث استفاده می شود. |

| Bluesnarfer | Bluesnarfer ابزار snarfing بلوتوث است که برای اسکن کردن آدرس دستگاه از راه دور برای به دست آوردن اطلاعات دستگاه استفاده می شود. |

| Bully | Bully اجرای WPS brute force است. |

| coWPAtty | coWPAtty یک حمله dictionary آفلاین علیه شبکه های WPA / WPA2 با استفاده از تأیید هویت مبتنی بر PSK است. |

| Eapmd5pass | Eapmd5pass یک مکانیزم تأیید اعتبار است که حفاظت لازم را برای تأیید اعتبار کاربر فراهم نمی کند. این بر حمله dictionary آفلاین بر علیه رمز عبور کاربر سوار می شود. |

| Easside-ng | Easside-ng یک ابزار جادویی است که به طور خودکار به شما امکان می دهد از طریق یک نقطه دسترسی رمزگذاری شده WEP بدون اطلاع از کلید ارتباط برقرار کنید. |

| Fern Wifi Cracker | Fern Wifi Cracker برای کرک و بازیابی کلیدهای WEP / WPA / WPS استفاده می شود و همچنین سایر حملات مبتنی بر شبکه را از طریق بی سیم یا اترنت انجام می دهد. |

| FreeRADIUS-WPE | FreeRADIUS-WPE یک ابزار پچ برای اجرای FreeRADIUS است. FreeRADIUS-WPE تنظیمات تأیید اعتبار FreeRADIUS و EAP را ساده می کند و WPE logging را اضافه می کند. |

| Ghost Phisher | Ghost Phisher نرم افزار بازرسی و حمله وایرلس و اترنت است که قادر به حمله کردن و شبیه سازی Access Point می باشد. |

| GISKismet | GISKismet یک ابزار بازسازی تجسم بی سیم برای نمایش داده های جمع آوری شده با استفاده از Kismet به روشی انعطاف پذیر است. |

| Gqrx | با استفاده از این ابزار می توانید قدرت فرکانس رادیویی را با فریم ورک SDR و محیط گرافیکی Qt بررسی نمود. |

| Gr-scan | Gr-scan اسکنری است که طیف وسیعی از فرکانس ها را اسکن می کند و لیستی از سیگنال های کشف شده را چاپ می کند. |

| hostapd-wpe | hostapd-wpe برای پیاده سازی حملات جعل Authenticator و Authentication Server برای تأیید اعتبار کلاینت، ایجاد ارتباط با کلاینت استفاده می شود. |

| Ivstools | برای ادغام و تبدیل فایل های ivs. استفاده می شود. |

| Kalibrate-rtl | با استفاده از ایستگاه پایه GSM ، انحراف فرکانس نوسان ساز محلی را محاسبه می کند. |

| KillerBee | برای کاوش و بهره برداری امنیت ZigBee و شبکه های IEE 802.15.4 استفاده می شود. |

| Kismet | Kismet یک ردیاب شبکه وایرلس ، Sniffer و سیستم تشخیص نفوذ است. شما می توانید آن را با هر کارت شبکه ای که از مد RFMON یا Raw Monitoring پشتیبانی می کند استفاده کنید. |

| makeivs-ng | makeivs-ng یک فایل IVS dump ساختگی با یک کلید WEP خاص تولید می کند. |

| mdk3 | mdk3 یک ابزار حمله بی سیم برای شبکه های IEEE 802.11 است که از ضعف پروتکل IEEE 802.11 بهره برداری می کند. |

| mfcuk | این یک Recovery Tool کلید MIfare Classic DarkSide است. |

| mfoc | این امکان را به شما می دهد تا کلیدهای تأیید اعتبار را از کارت های کلاسیک MIFARE بازیابی کنید. |

| mfterm | mfterm یک رابط ترمینال برای کار با تگ های Mifare Classic است. |

| Multimon-NG | رمزگشای انتقال دیجیتال رادیویی است که این مدهای انتقال دیجیتال را رمزگشایی می کند: EAS, UFSK1200, HAPN4800, POCSAG512, MORSE CW |

| Packetforge-ng | از آن برای ایجاد بسته های رمزگذاری شده استفاده می شود که بعداً می توانند برای تزریق استفاده شوند. این ابزار بسته های ARP, UDP, ICMP و یا بسته های سفارشی را جعل می کتد. |

| PixieWPS | از آن برای bruteforce آفلاین پین کد WPS استفاده می شود. |

| Pyrit | برای ایجاد یک بانک اطلاعاتی عظیم از مرحله احراز هویت از پیش محاسبه شده WPA / WPA2-PSK استفاده می شود که در یک مبادله زمان و فضا صورت می گیرد. |

| Reaver | به منظور بازیابی عبارات WPA / WPA2 ، یک حمله brute-force را علیه PIN های ثبت شده با Wifi Protected Setup اعمال می کند. |

| redfang | برای یافتن دستگاه های بلوتوث غیر قابل کشف استفاده می شود. |

| RTLSDR Scanner | RTLSDR Scanner یک رابط کاربری گرافیکی برای دانگل های USB TV با استفاده از کتابخانه rtlsdr OsmoSDR است. |

| Spooftooph | برای خودکار سازی فرایند کپی برداری از اطلاعات دستگاه های Bluetooth یا مشخص کردن اطلاعات رابط Bluetooth استفاده می شود. |

| Tkiptun-ng | برای تزریق چند فریم به شبکه WPA TKIP با QoS استفاده می شود. |

| Wesside-ng | Wesside-ng یک کلید WEP یک شبکه باز را بدون دخالت کاربر کرک می کند. |

| Wifi Honey | Wifi Honey پنج مد رابط مانیتور ایجاد می کند ، که چهار مورد آن به عنوان نقاط دسترسی استفاده می شود و پنجمین مورد برای airodump-ng استفاده می شود. |

| wifiphisher | wifiphisher یک حمله خودکار فیشینگ علیه شبکه های Wi-Fi است. |

| Wifitap | برای برقراری ارتباط از طریق شبکه WiFi با استفاده از تزریق ترافیک استفاده می شود. |

| Wifite | Wifite یک ابزار بازرسی بی سیم است که برای حمله به شبکه های رمزگذاری شده WEP ، WPA و WPS طراحی شده است. |

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس