سلام به همه پی وی لرنی های عزیز!

به دوره آموزش تست امنیت Security Testing خوش آمدید.

امروزه به صورت گسترده ای از اینترنت و دنیای وب استفاده می شود و جهان ما اکنون یک جهان آنلاین است که در آن بسیاری از مشاغل به سمت اینترنتی شدن پیش می روند. امروزه ما با پدیده های گسترده خرید و فروش در بستر اینترنت رو به رو هستیم؛ نمونه جهانی آن سایت آمازون است و نمونه ایرانی آن هم سایت دیجیکالا است.

خطرات و تهدید های زیادی در اینترنت وجود دارد؛ از هکر هایی که سعی می کنند از طریق روش های گوناگون از جمله فیشینگ اطلاعات کارت بانکی شما را سرقت کنند تا بد افزار هایی که قصد اختلال در سیستم کامپیوتری شما را دارند و البته ویروس های کامپیوتری و تروجان ها و غیره و غیره.

داده ها و اطلاعات کاربران و البته وبسایت ها ممکن است به سرقت برده شوند؛ مورد سوء استفاده قرار بگیرند و یا در فضای عمومی و بدون خواست صاحبان آن عرضه شوند. تست امنیت Security Testing امروزه مبحث داغ امنیت است تا آسودگی خیال افراد را در بستر اینترنت فراهم کند.

در جلسه گذشته به بررسی حمله انکار سرویس یا حمله DoS پرداختیم؛ در این حمله تلاش هکرها برای در دسترس نبودن منبع شبکه است.

این جلسه فعلی ر ا به بررسی اجرای پرونده مخرب در تست امنیت اختصاص داده ایم.

بررسی اجرای پرونده مخرب در تست امنیت

توسعه دهندگان غالباً مستقیماً از فایل ورودی که آسیب پذیری بالقوه ای دارد استفاده می کنند یا فرض می کنند که فایل های ورودی اصل است.

هنگامی که داده ها به درستی بررسی نشوند این امر می تواند منجر به پردازش یا فراخوانی محتوای آسیب پذیر توسط سرور وب شود.

مثال

بیایید با یکی از شایع ترین حملات اجرای پرونده مخرب آشنا شویم:

- فایل jsp. را در web tree آپلود کنید.

- gif. را آپلود کنید تا تغییر اندازه داده شود.

- فایل هایی که حجم بالایی دارند را آپلود کنید.

- فایل حاوی tags ها را آپلود کنید.

- فایل exe. را در web tree آپلود کنید.

Hands ON

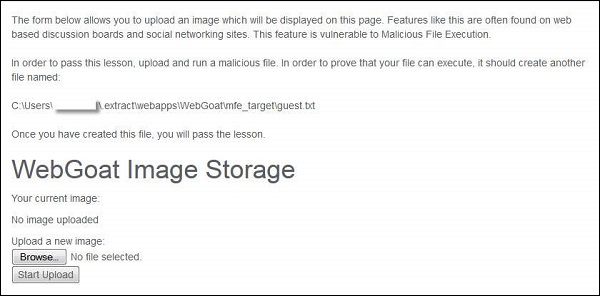

مرحله ۱ – به WebGoat و به بخش Malicious file بروید. تصویر زیر این سناریو را نشان می دهد.

ورود به بخش Malicious file – بررسی اجرای پرونده مخرب در تست امنیت-

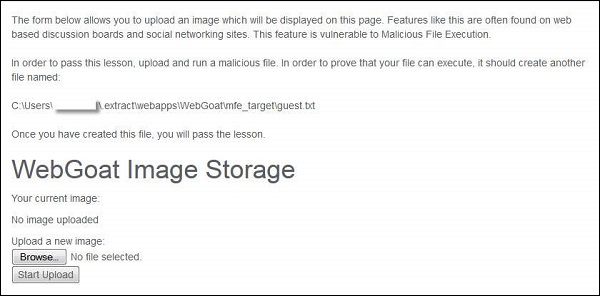

مرحله ۲ – برای تکمیل این کار، باید guest.txt را در محل ذکر شده آپلود کنیم.

مرحله ۳ – بگذارید یک فایل jsp ایجاد کنیم تا فایل guest.txt در هنگام اجرای jsp ایجاد شود. نامگذاری jsp در این زمینه که ما در حال اجرای محتوای پرونده jsp هستیم، هیچ نقشی ندارد.

مثال :

| <HTML> <% java.io.File file = new java.io.File("C:\\Users\\username$\\.extract\\webapps\\WebGoat\\mfe_target\\guest.txt"); file.createNewFile(); %> </HTML> |

مرحله ۴ – اکنون فایل jsp را آپلود کرده و پس از آپلود، لینک پیوند همان را کپی کنید. آپلوددر انتظار یک تصویر است، اما ما یک jsp را آپلود می کنیم.

آپلود فایل jsp – بررسی اجرای پرونده مخرب در تست امنیت

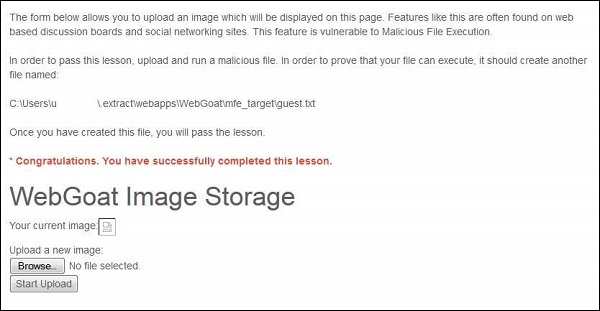

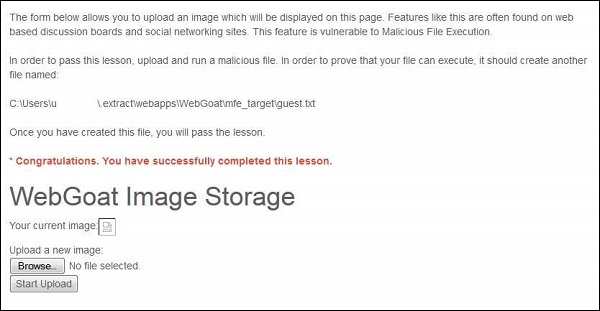

مرحله ۵ – حالا با حرکت به فایل jsp هیچ پیامی برای کاربر ارسال نمی شود.

مرحله ۶ – اکنون جلسه ای را که فایل jsp را آپلود کرده اید، رفرش کنید؛ پیام دریافت خواهید کرد که می گوید: “Congratulations. You have successfully completed the lesson”.

موفقیت آمیز بودن عملیات – بررسی اجرای پرونده مخرب در تست امنیت

مکانیسم های پیشگیرانه

- ایمن سازی وب سایت ها با استفاده از مجوزهای وب سایت.

- اتخاذ اقدامات متقابل برای امنیت برنامه وب.

- درک و بررسی حساب های کاربری داخلی (Built-In) و گروه ساخته شده در IIS 7.0

سخن پایانی

در این جلسه به بررسی اجرای پرونده مخرب در تست امنیت پرداخیتم؛ امیدوارم این مقاله مفید بوده باشد.

در جلسه آینده که آخرین جلسه از این دوره خواهد بود با ابزارهای اتوماسیون در تست امنیت آشنا می شویم.

با پی وی لرن همراه باشید.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس