مقدمه

سلام به همه پی وی لرنی های عزیز!

اصول امنیت سایبری را می توان در دو دسته طبقه بندی کرد: سایبر ( چیزهایی است که به طور مستقیم یا غیرمستقیم به رایانه ها مربوط می شوند ) و امنیت ( جلوگیری از مورد سوء استفاده واقع شدن ).

در این مقاله قصد دارم شما را با انواع حملات هکر ها که یکی از مبانی امنیت سایبری آشنا نمایم.

بعد از مطالعه این مبحث این آگاهی را پیدا می کنید که نسبت به حیله های هکر ها حساس شوید

انواع حملات هکر ها

هک های انجام شده را می توان به انواع مختلف زیر دسته بندی کرد.

- مهندسی اجتماعی

- درهای پشتی

- انکار حمله (DoS)

- استراق سمع

- اسپوفینگ

- فیشینگ

بیایید بر بررسی هر یک از این موارد فوق بپردازیم.

مهندسی اجتماعی

مهندسی اجتماعی Social Engineering مهارتی است که توسط آن هکر فقط با داشتن ارتباط خوب با قربانی می تواند اطلاعات حیاتی وی را از او گرفته و از آن سوء استفاده نماید.

مثلاً وقتی دارید ایمیلی را ارسال می کند شخصی از پست سر شما رمز عبورتان را می بیند.

مهندسی اجتماعی ( انواع حملات هکر ها )

درهای پشتی

درهای پشتی Backdoors به معنای مجاز ورود و خروج مخفی به یک منبع حیاتی است.

از نظر سیستمهای رایانه ای، یک Backdoor هر روش مخفی برای دور زدن احراز هویت عادی یا کنترل اصول اولیه امنیت سایبر است.

این درهای پشتی ممکن است به دلایل مختلفی از قبیل طراحی ضعیف سیستم یا اضافه کردن عمدی توسط یک طراح ایجاد شوند.

این درهای پشتی طوی طراحی شده اند که از چشم کاربر مخفی بمانند.

Backdoor ( انواع حملات هکر ها )

انکار حمله (DoS)

انکار حمله (DoS) مواردی است که باید به ماشین ها یا منابع شبکه کاربران مجاز، دسترسی داشت.

به عنوان مثال ، هکری ممکن است چندین بار رمز عبور اشتباه را وارد کند تا حساب قفل شود و دستگاه / شبکه برای تمام کاربران مجاز قابل دستیابی نباشد.

در چنین حالتی، یک حمله توسط یک هکر از یک دستگاه، یعنی یک آدرس IP واحد انجام می شود.

این کار را می توان با مسدود کردن آدرس IP خاص با استفاده از فایروال انجام داد.

با این وجود، ممکن است سناریویی وجود داشته باشد که حمله توسط هکر از چندین ماشین انجام شود.

به این حمله حمله توزیع شده-انکار-سرویس (DDoS) گفته می شود.

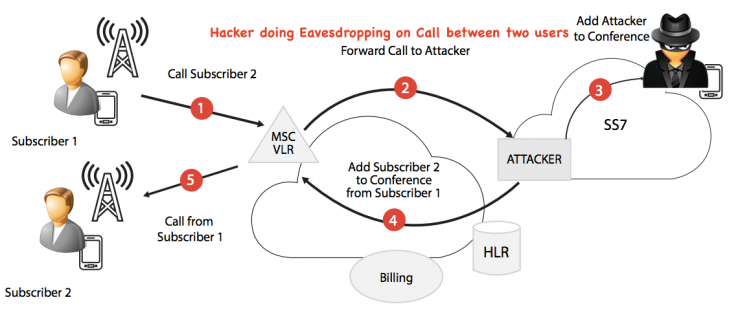

استراق سمع

استراق سمع Eavesdropping به معنای گوش دادن مخفیانه به مکالمه است.

از نظر امنیت رایانه، این کار معمولاً بین میزبان پایه Cybersecurance در یک شبکه انجام می شود.

استراق سمع ( انواع حملات هکر ها )

برای مثال برنامه ای به نام Carnivore وجود دارد که توسط FBI (دفتر تحقیق فدرال) به منظور استراق سمع در سیستم ISP (ارائه دهندگان خدمات اینترنت) استفاده می شود.

اسپوفینگ

اسپوفینگ Spoofing به معنای تقلید از چیزی است در حالی که در حقیقت چنین چیزی واقعی نیست و یا نوعی خود را جای کسی یا چیزی دیگر جا زدن است.

در اسپوفینگ هکر ممکن است خودش و یا کارش را طور دیگری معرفی کند و به نحوی به جغل هویت بپردازد.

برای مثال برقراری تماس هکر (ادعای کاربر اصلی) برای انجام امور بانکی با مقام رسمی بانک.

فیشینگ

فیشینگ Phishing عملی متقلبانه در ارسال ایمیل به شرکت های معتبر به منظور وادار کردن افراد به افشای اطلاعات شخصی مانند نام کاربری، گذرواژه ها، و جزئیات کارت اعتباری و غیره به صورت آنلاین است.

این کلاهبرداری از طریق ایمیل یا ارسال پیام فوری انجام می شود.

در فیشینگ هکر کاربران را به وب سایتی هدایت می کند که ظاهراً قانونی است اما در واقع جعلی است.

کاربر اطلاعات محرمانه را در وب سایت جعلی وارد می کند و در نتیجه قربانی فیشینگ می شود.

تصویر زیر نشان می دهد که چگونه وبسایت جعلی ای را به صورت فسیبوک در آورده اند.

همان طور که از تصویر زیر پیداست هیچ چیز با حقیقت مو نمی زند اما تنها نکته ای که جعلی بودن سایت را نشان می دهد آدرس سایت است.

فیشینگ ( انواع حملات هکر ها )

کلام آخر

حتماً می پرسید : خب این همه راه معرفی کردی که هکر ها با کمک آن ها ما را هک می کنند؛ حالا بگو چکار کنیم که قربانی فریب هکر نشویم؟

بهترین راه برای ایمن ماندن از هک شدن استفاده نکردن از کامپیوتر است!

خب در این صورت شما باید اینترنت را کنار بگذارید ولی نکاتی است که می تواند به شما در این باره کمک کند.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس