مقدمه

درود بر شما عزیزان و کاربران سایت پی وی لرن. با آموزش رایگان هک قانونمند در خدمتتون هستیم.

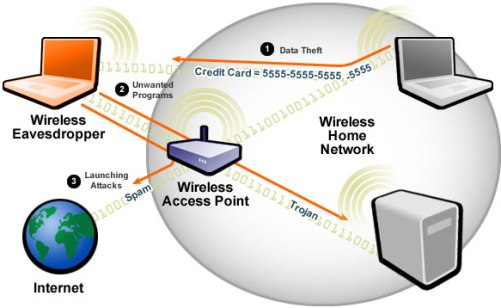

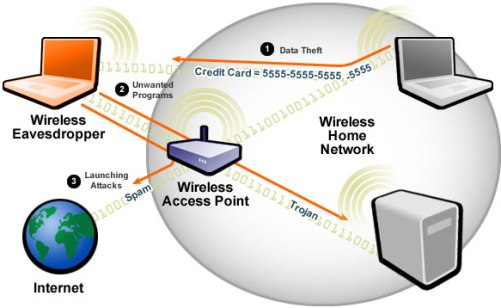

از آن جا که شبکه های بی سیم دارای برد زیادی هستند، بنابراین توسط هکرها می توانند تهدید شوند و در معرض هک قرار می گیرد. از آن جایی که امنیت در شبکه های بی سیم اهمیت زیادی دارد. پس در این قسمت نحوه ی هک شبکه های بی سیم یا وایرلس و همچنین راهکارهای علیه آن را خواهیم داشت.

مبحث نحوه هک شبکه های بی سیم رو در دو جلسه بیان می کنیم. دوستان عزیز برای استفاده ی بهتر از آموزش هر دو جلسه ی ما رو دنبال نمایید.

نحوه هک شبکه های بی سیم

نحوه ی هک شبکه های بی سیم یا وایرلس رو در ادامه داریم.

شبکه های بی سیم قابل دسترسی هستند برای هر کسی که در داخل شعاع انتقال روتر قرار دارند. این امر باعث می شود آن ها نسبت به حملات آسیب پذیر باشند. نقاط مهم در مکان های عمومی مانند فرودگاه ها ، رستوران ها ، پارک ها و غیره در دسترس هستند.

در این آموزش، ما به شما تکنیک های رایج مورد استفاده برای سوء استفاده از نقاط ضعف در پیاده سازی امنیت شبکه بی سیم را معرفی می کنیم. همچنین به برخی اقدامات متقابل که می توانید در برابر چنین حملاتی انجام دهید، نگاه می کنیم.

مباحث تحت پوشش در این آموزش شامل:

یک شبکه بی سیم چیست؟

چگونگی دسترسی به یک شبکه بی سیم؟

احراز هویت شبکه بی سیم و WPA

چگونگی کرک شبکه های بی سیم

امنیت شبکه های بی سیم

فعالیت هک: کرک رمز عبور بی سیم

یک شبکه بی سیم یا وایرلس چیست؟

شبکه بی سیم شبکه ایست که از امواج رادیویی برای اتصال کامپیوترها و سایر دستگاه ها به یکدیگر استفاده می کند. پیاده سازی در لایه ۱ (لایه فیزیکی) مدل OSI انجام می شود.

نحوه ی هک شبکه های بی سیم یا وایرلس

چگونگی دسترسی به یک شبکه بی سیم ؟

شما نیاز به یک دستگاه فعال با شبکه بی سیم مانند لپ تاپ، تبلت، گوشی های هوشمند و غیره دارید. همچنین باید در شعاع انتقال یک نقطه دسترسی به شبکه بی سیم باشید. اکثر دستگاه ها (اگر گزینه شبکه بی سیم روشن است) برای شما لیستی از شبکه های موجود فراهم می کند. اگر شبکه رمز محافظت نشده باشد، تنها کافیست بر روی اتصال کلیک کنید. اگر رمز عبور محافظت شده داشته باشد، برای دسترسی به آن باید رمز عبور را داشته باشید.

احراز هویت شبکه بی سیم

از آن جایی که شبکه به راحتی برای هر یک از دستگاه های فعال در شبکه قابل دسترس است، اکثر شبکه ها با رمز، محافظت شده اند. بیایید به برخی از تکنیک های احراز هویت رایج بپردازیم.

WEP

WEP مخفف Wired Equivalent Privacy است. این برای استاندارد IEEE 802.11 WLAN توسعه داده شد. هدف آن ارائه ی حریم خصوصی معادل با شبکه های کابلی است. WEP با رمزگذاری داده های انتقالی بر روی شبکه کار می کند تا آن را از استراق سمع ایمن نگه دارد.

احراز هویت WEP

(Open System Authentication (OSA (سیستم احراز هویت باز) – این روش دسترسی به احراز هویت ایستگاه درخواست شده بر اساس سیاست دسترسی پیکربندی شده را فراهم می کند.

(Shared Key Authentication (SKA (احراز هویت با کلید اشتراکی) – این روش به یک ایستگاه درخواست دسترسی، چالش رمزگذاری شده را ارسال می کند. ایستگاه با کلید رمزنگاری می کند و سپس پاسخ می دهد. اگر چالش رمز شده مطابق با مقدار AP باشد، دسترسی به آن اعطا می شود.

نقاط ضعف WEP

WEP دارای نقاط طراحی و آسیب پذیری قابل توجهی است.

- یکپارچگی بسته ها با استفاده از (Cyclic Redundancy Check (CRC32 بررسی می شود. بررسی یکپارچگی CRC32 را می توان با گرفتن حداقل دو بسته به خطر انداخت. بیت های موجود در جریان رمز شده و checksum می تواند توسط مهاجم تغییر یابد تا بسته توسط سیستم احراز هویت پذیرفته شود. این منجر به دسترسی غیر مجاز به شبکه می شود.

- WEP از الگوریتم رمزگذاری RC4 برای ایجاد ciphers جریانی استفاده می کند. این cipher جریانی از مقدار اولیه (IV) و یک کلید مخفی ساخته شده است. طول مقدار اولیه (IV) هست ۲۴ بیت، در حالی که کلید مخفی می تواند ۴۰ بیت یا ۱۰۴ بیت طول داشته باشد. طول کلی هر دو مقدار اولیه و مخفی می تواند ۶۴ بیت یا ۱۲۸ بیت طول داشته باشد. مقدار پایین تر از کلید مخفی باعث می شود که آن را به راحتی کرک شود.

- ضعف ترکیبات مقادیر اولیه به اندازه کافی رمزگذاری انجام نمی دهد. این باعث می شود که در برابر حملات آسیب پذیر باشند.

- WEP بر اساس کلمه عبور، باعث آسیب پذیر شدن در برابر حملات dictionary می شود.

- مدیریت کلید ها ضعیف است. تغییر کلی به ویژه در شبکه های بزرگ چالش برانگیز است. WEP یک سیستم مدیریت کلیدی متمرکز را فراهم نمی کند.

- مقادیر اولیه را می توان دوباره استفاده کرد.

به دلیل این نقص های امنیتی، WEP به نفع WPA خاتمه یافته است.

WPA

WPA مخفف Wi-Fi Protected Access است. WPA یک پروتکل امنیتی است که توسط شبکه Wi-Fi در پاسخ به نقاط ضعف در WEP ایجاد شده است. WPA برای رمزگذاری اطلاعات روی WLAN های ۸۰۲٫۱۱ استفاده می شود. WPA از مقدار ۴۸ بیت به جای ۲۴ بیتی که WEP از آن استفاده می کند استفاده می کند. WPA برای رمزگذاری بسته ها از کلید های temporal استفاده می کند.

نقاط ضعف WPA

اجتناب از تصادم می تواند شکسته شود

در برابر حملات denial of service آسیب پذیر است

کلیدها از passphrases تعیین شده استفاده می کنند. عبارات ضعیف در برابر حملات dictionary آسیب پذیرند.

چگونگی کرک شبکه های بی سیم

WEP cracking

Cracking فرآیند بهره برداری از نقاط ضعف امنیتی در شبکه های بی سیم و دستیابی به دسترسی غیر مجاز است. WEP cracking سوء استفاده در شبکه هایی است که از WEP برای اجرای کنترل های امنیتی استفاده می کنند. اساسا دو نوع کرک وجود دارد:

- کرک منفعل – این نوع کرک تا زمانی که امنیت WEP کرک است، بر ترافیک شبکه تأثیری نداشته. تشخیص دشوار است.

- کرک فعال – این نوع حمله تاثیر بار بیش تری بر ترافیک شبکه دارد. تشخیص در مقایسه با کرک غیر فعال، آسان تر است. این روش در مقایسه با کرک منفعل مؤثرتر است.

ابزار WEP Cracking

Sniffer شبکه و Cracker WEP. می توان از http://www.aircrack-ng.org/ دانلود کرد.

WEPCrack یک برنامه منبع باز برای شکستن کلید های مخفی ۸۰۲٫۱۱ WEP است. این یک اجرای حمله FMS است. /http://wepcrack.sourceforge.net

این می تواند شامل آشکارساز شبکه های بی سیم قابل مشاهده و پنهان،بسته های sniffer و تشخیص نفوذ باشد. /http://www.kismetwireless.net

این ابزار از حملات dictionary فعال برای کرک کردن کلید WEP استفاده می کند. این مولد کلید خود را دارد و فیلترهای بسته را پیاده سازی می کند. /http://wepdecrypt.sourceforge.net

نحوه ی هک شبکه های بی سیم یا وایرلس رو نگه می داریم و ادامه ی مبحث رو در جلسه ی آینده خواهیم داشت.

کلام پایانی

نحوه ی هک شبکه های بی سیم یا وایرلس رو داریم دنبال می کنیم. تا این قسمت از آموزش انواع تکنیک های احراز هویت شبکه های بی سیم که شامل WEP و WPA است رو بررسی نمودیم. WEP دارای نقاط طراحی و آسیب پذیری قابل توجهی است به همین خاطر از WPA استفاده شد. ما دارای انواع کرک منفعل و فعال هستیم که تعریف هر کدام رو داشتیم. دوستان عزیز سایت پی وی لرن ادامه ی مبحث نحوه ی هک شبکه های بی سیم یا وایرلس رو در جلسه ی بعد داریم.

فروشگاه

فروشگاه فیلم های آموزشی

فیلم های آموزشی کتاب های آموزشی

کتاب های آموزشی مقالات آموزشی

مقالات آموزشی وردپرس

وردپرس